Немногим более недели назад в сети начали появляться статьи, посвященные некоему новому вирусу, атакующему компьютеры в самых разных сетях. На Geektimes статья о WannaCry/Wcry/WannaCrypt появилась 12 мая. С тех пор ситуацию так и не удалось полностью взять под контроль, хотя атака приостановлена. Для того, чтобы снизить опасность зловреда, корпорация Microsoft в оперативном режиме выпустила патчи для исправления уязвимости, которую эксплуатирует WCry. В Windows 8.1 и более старших версиях проблему можно решить, отключив поддержку SMBv1.

Младшие версии ОС защищены не слишком хорошо. Все это привело к тому, что неожиданная атака WannaCry поразила более 200 000 персональных компьютеров в примерно 150 странах. К сожалению, полная картина происходящего пока неизвестна, специалисты занимаются выяснением всех подробностей атаки. Уже сейчас публикуются некоторые интересные детали. Например, «Лаборатория Касперского» выяснила, что более 97% зараженных компьютеров работают на Windows 7. О зараженных ПК и ноутбуках под управлением Windows XP почти ничего не слышно — обычно такие системы заражаются самими пользователями, которые изучают новый зловред. Указанные выше данные привел Костин Райю, руководитель Global Research and Analysis Team в «Лаборатории Касперского».

Справедливости ради стоит заметить, что «Лаборатория Касперского» может вести мониторинг заражений лишь на ПК с установленным «Антивирусом Касперского». Так что 97% зараженных ПК с Windows 7 — это статистика по машинам с «Антивирусом Касперского», а не статистика по всем ПК, подключенным к сети. Тем не менее, перекос в сторону Windows 7 настолько сильный, что вряд ли можно сомневаться в том, что Windows 7 уязвима для WannaCry больше, чем другие версии ОС от Microsoft.

Причем ранее некоторые эксперты заявляли, что вирус распространился так быстро из-за пользователей, которые отказались уходить с Windows XP на более новые и, следовательно, более безопасные версии операционной системы от Microsoft. Автор статьи в New York Times, ссылка на которую приведена выше, одним из первых делает именно такое предположение. По его мнению, пользователи, которые не захотели обновлять ОС на своих компьютерах с Windows XP, в значительной степени способствовали распространению зловреда.

Как оказалось, системы под управлением Windows XP, которые пытался заражать зловред, «падают» до того, как ransomware успевает проникнуть в ОС. А вот Windows 7 заражается зловредом без всяких проблем. Речь идет, в первую очередь, о компьютерах с Windows 7, на которых не установлен патч, выпущенный Microsoft еще в марте.

По словам представителей «Лаборатории», наиболее часто вирус заражает Windows 7 x64 Edition, поскольку именно эта версия ОС стоит на подавляющем большинстве корпоративных ПК под управлением Windows.

Кроме того, ранее сообщалось, что в распространении вируса большую роль сыграла фишинговая e-mail атака. На самом деле, это не так. Да, конечно, какие-то доли процента заражения связаны с неосторожными пользователями, которые не обращают внимание на то, какие приложения в своем почтовике они открывают. В компьютеры пользователей, на самом деле, зловред проникает на компьютеры с открытыми портами Server Message Block. Для этого зловред использует разновидность SMB эксплоита, получившую название «Eternal Blue». Она была разработана специалистами НДА и затем обнародована группой Shadow Brokers.

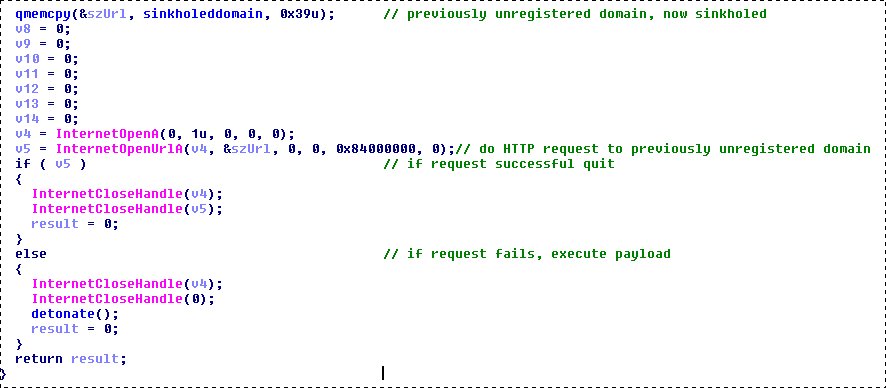

На скриншоте указан участок кода вируса, где есть инструкция по осуществлению HTTP-запроса к незарегистрированному домену. В том случае, если запрос успешный, работа вируса прекращается

Сейчас злоумышленники, разработавшие зловред, решили увеличить масштаб и эффективность атаки. Для этого они используют мощный ботнет Mirai для атаки на два сервера, которые сейчас сдерживают распространение WCry. Речь идет о серверах, где зарегистрированы домены, к которым обращается вирус. Разработчики вируса в настоящее время пытаются вывести из строя указанные серверы, с тем, чтобы вирус мог и дальше распространяться по миру.

Как оказалось, если зарегистрировать домен, к которому обращается вирус при загрузке в компьютер жертвы, то распространение WannaCry приостанавливается — этот зловред уходит в спящий режим. Специалисты назвали этот способ обезвреживания вируса «выключателем». Но, к сожалению, сейчас злоумышленники продолжают свою работу, выпуская новые версии вируса. Так что существуют уже «потомки» первой версии без «выключателя», в роли которого выступало обращение к несуществующему домену. Соответственно, модифицированный WCry продолжает распространяться без всяких помех, хотя мощность этой атаки гораздо ниже, чем у предшественника.

MalwareTech, специалист по инфобезу, который зарегистрировал домен, связанный с вирусом, остановив основную атаку, считает, что главная опасность миновала. Он утверждает, что сейчас есть несколько версий вируса, которые способны распространяться и без домена, о котором шла речь выше. Возможно, это действительно так, чтобы узнать это, придется неделю-другую подождать.