Летом 2023 года известный специалист по безопасности Мэтью Грин написал в твиттере: «Проблема компьютерной безопасности будет решена на 80%, если мы просто уберём из продакшна все технологии, изображённые на этой диаграмме» (полная версия картинки под катом).

При взгляде на перечисленные аббревиатуры бросается в глаза, что всем этим стандартам по нескольку десятков лет. За эти годы в каждой обнаружили десятки, если не сотни уязвимостей, а хакеры научились их эксплуатировать практически с закрытыми глазами. В легаси-форматах баги чувствуют себя как дома, словно водоросли в старом болоте.

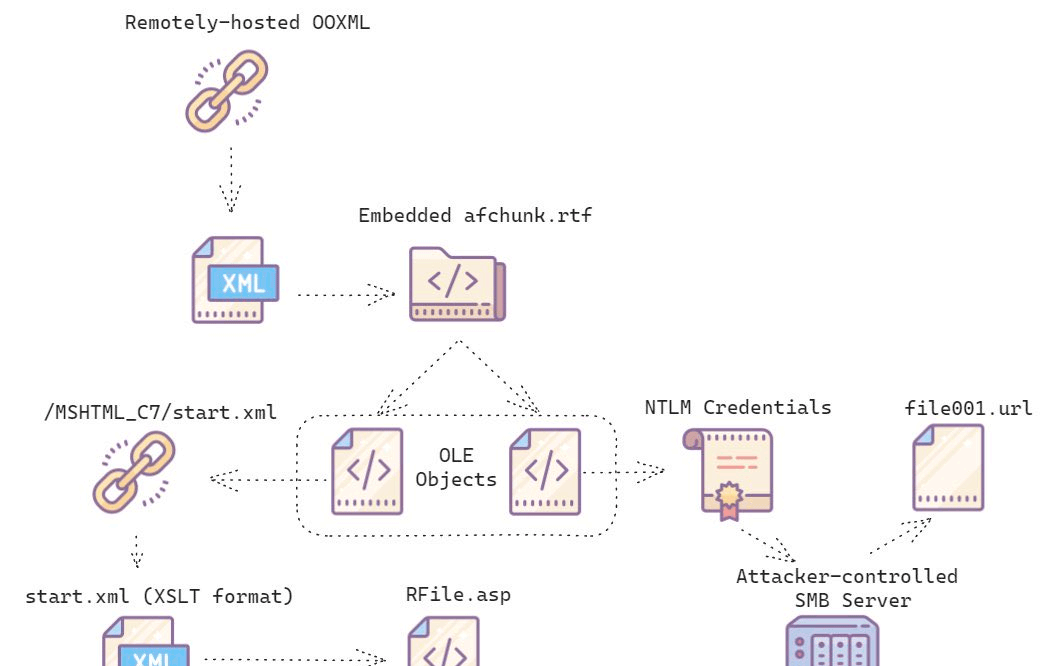

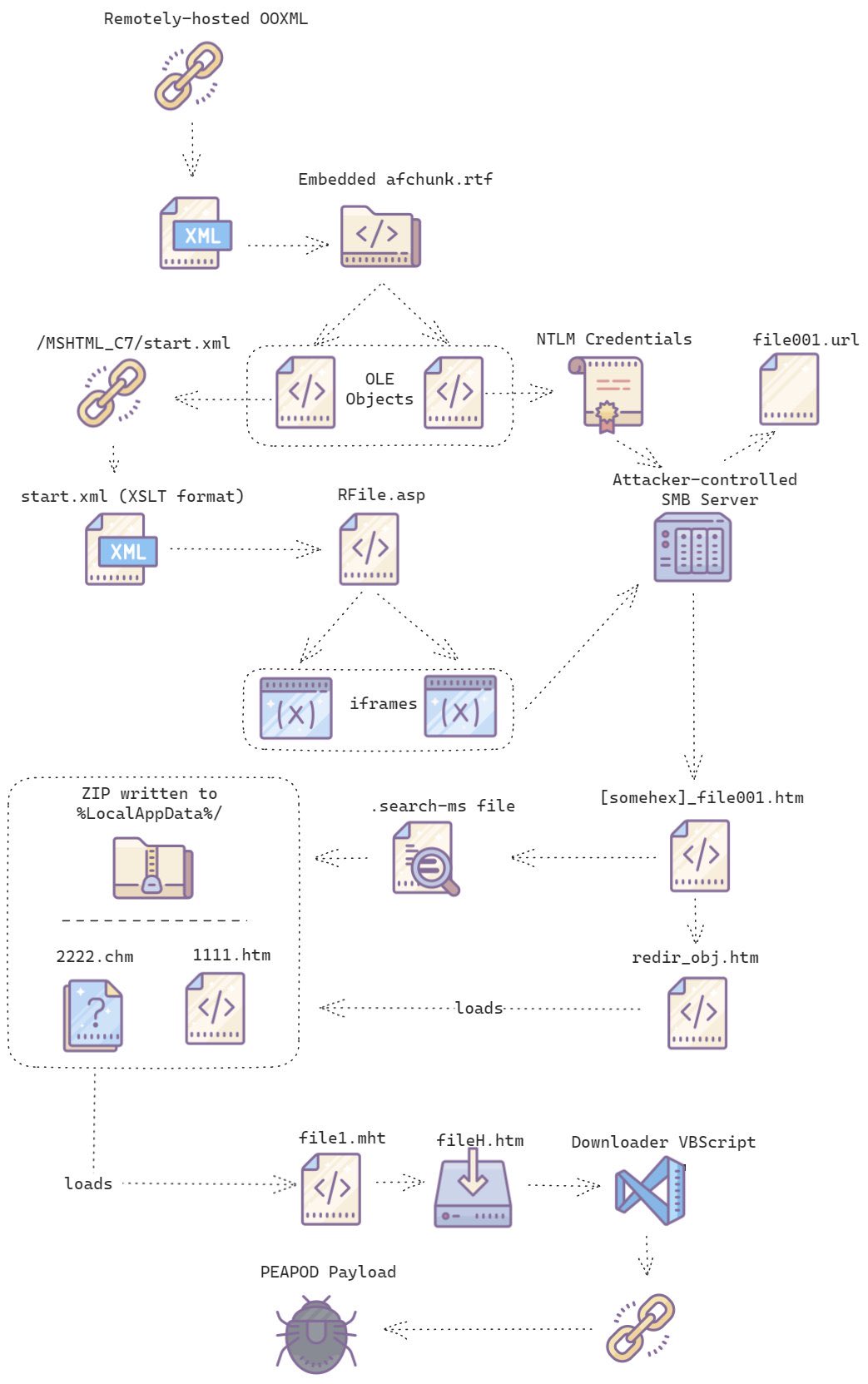

На диаграмме мы видим схему довольно изощрённой атаки, которая начинается с открытия удалённого документа OOXML со встроенным RTF, куда внедрены объектами OLE, которые копируют учётные данные NTLM в Windows, чтобы получить доступ к серверу SMB, оттуда записывается ZIP в

%LocalAppData%/ жертвы, затем из файла MHT запускается скрипт VBScript, который скачивает вредоносную нагрузку с удалённого сервера. Кстати, это реальная атака PEAPOD от 2023 года (CVE-2023-36884).Полная схема:

Если проанализировать список форматов и протоколов, большинство связаны с Windows, то есть атака осуществляется конкретно на пользователей Windows.

С одной стороны, эта операционная система действительно отличается поддержкой множества очень старых технологий, которые ведут свою историю ещё с 80-х годов. С другой стороны, за счёт потрясающей обратной совместимости и поддержки старых форматов Windows завоевала доверие пользователей и получила практически полную монополию на рынке. Может, Microsoft и хотела переписать ОС с нуля, но многие её пользователи (в том числе крупные корпорации) будут категорически против. Им крайне важно, чтобы в последней версии Windows запускались их корпоративные бинарники и скрипты с прошлого века. В последней Windows 11 теоретически можно запустить некоторые программы, написанные под Windows 3.1х (в рантайме Win32S).

Даже DOS-программы нативно поддерживались вплоть до версии Windows 10 32-bit v1703 (без эмулятора DOSBox). Если софт исправно работает 30 лет, то у корпоративных клиентов нет стимула переписывать своё легаси, закрывать технический долг и решать накопившиеся проблемы, в том числе безопасности.

Нацеленность многих злоумышленников конкретно на эту ОС объясняется в том числе её популярностью, а не только поддержкой множества устаревших технологий. Хотя с замечанием Мэтью Грина трудно не согласиться. К сожалению, для многих менеджеров до сих пор безопасность не стала главным приоритетом в разработке программного обеспечения.

▍ Мы не сделали выводов из взлома SolarWinds

Три года назад неизвестные хакеры осуществили легендарную хакерскую операцию на SolarWinds: этот софт для мониторинга IT-инфраструктуры, который используют тысячи частных компаний и государственных учреждений, включая АНБ, Пентагон, Госдеп и проч, в общей сложности более 300 тыс. клиентов по всему миру.

Самое интересное в этой атаке — внедрение бэкдора внутрь обновлений SolarWinds и оригинальный механизм сокрытия данных в служебном HTTP-трафике программы SolarWinds методом стеганографии (covert signaling).

Что характерно, тот легендарный бэкдор в обновлениях программы SolarWinds был замечен только спустя семь (!) месяцев после начала атаки. Можно предположить, что процесс разработки находится на довольно архаичном уровне, если вендор полгода не замечает бэкдора в своей программе.

Заражённая DLL распространялась с обновлениями платформы SolarWinds Orion, которая служит для мониторинга корпоративной сети, причём библиотека была подписана валидной цифровой подписью SolarWinds Worldwide, LLC:

Валидная цифровая подпись на DLL со встроенным бэкдором

В дальнейшем велась скрытная передача с заражённых машин. Передаваемые байты маскировались под сетевой трафик по служебному протоколу Orion Improvement Program (OIP) через SolarWinds API, причём хитроумным образом размазывались среди нативного трафика через регулярное выражение

\{[0-9a-f-]{36}\}"|"[0-9a-f]{32}"|"[0-9a-f]{16}, XOR и DEFLATE (при обфускации эти три метода использовались в обратном порядке).Очевидно, что в случае с заражённой DLL (с валидной цифровой подписью) нет речи о современном конвейере CI/CD, где безопасность внедрена в цикл разработки с момента написания кода, многие процедуры автоматизированы, включая получение и обновление сертификатов, а каждый билд автоматически проверяется по всей цепочке цифровых подписей.

К сожалению, то был далеко не единичный случай. Например, недавно в одном из debian-пакетов обнаружили троян, который не замечали три года.

Всё это примеры, что некоторые представители индустрии не делают выводов из произошедшего, не адаптируются к новым угрозам и не внедряют системы безопасности в процесс разработки и выпуска ПО. Бывают ситуации, когда от старых форматов и стандартов невозможно или очень трудно отказаться. К сожалению, наследие прошлого и устаревшее легаси постоянно тянет вниз общий уровень безопасности. Инерцию системы никогда не стоит недооценивать.