Уже скоро в Санкт-Петербурге состоится масштабное мероприятие по кибербезопасности

NeoQUEST-2014: с увлекательными докладами из практики информационной безопасности, зрелищными демонстрациями атак и веселыми конкурсами как для начинающих хакеров, так и для настоящих профи! В рамках NeoQUEST традиционно состоится финальный поединок победителей онлайн-тура хак-квеста!

Вход на NeoQUEST-2014 свободный! Необходима лишь регистрация тут.

Темы докладов основной технической программы NeoQUEST-2014:

1.

«tpm.txt: на что способно заморское железо?»: доклад про технологии TPM и TXT, аппаратные средства защиты.

2.

«I2P и TOR: казнить нельзя помиловать. Анонимность в Интернет – иллюзия или реальность?»: анонимные децентрализованные сети I2P и TOR, их достоинства и вектора атак на них.

3.

«В заMESHательстве: насколько безопасны mesh-сети?»: доклад о mesh-сетях, рассматривается взгляд с двух противоположных сторон.

4.

«Как украсть кота по USB»: перехват личных данных, таких как фотографии, видео, контакты с вашего смартфона по USB-протоколу и пути возможного противостояния атаке.

5.

«Автомобиль как большой смартфон: киберугрозы безопасности»: кибератаки на CAN-шину вашего авто.

6.

«L4»: загадочный доклад с не менее загадочным названием!

Под катом — еще больше про доклады, конкурсы, демонстрации и, конечно, сам хак-квест!

Осталось меньше недели до NeoQUEST-2014, и мы еще раз выделим ключевые аспекты мероприятия, ради которых всем интересующимся информационной безопасностью стоит посетить нас! Тем более, что наш список докладов был расширен.

Осталось меньше недели до NeoQUEST-2014, и мы еще раз выделим ключевые аспекты мероприятия, ради которых всем интересующимся информационной безопасностью стоит посетить нас! Тем более, что наш список докладов был расширен.

Настала пора подвести итоги онлайн-тура NeoQUEST-2014, в том числе:

Настала пора подвести итоги онлайн-тура NeoQUEST-2014, в том числе:

Обход беспарольной авторизации уже давно будоражит умы компьютерных энтузиастов. При мыслях о биометрике по спине проходит холодок: ну а вдруг как отрежут палец или вырвут глаз? А самый гуманный и уже никого не удивляющий способ — это, конечно, USB-ключи.

Обход беспарольной авторизации уже давно будоражит умы компьютерных энтузиастов. При мыслях о биометрике по спине проходит холодок: ну а вдруг как отрежут палец или вырвут глаз? А самый гуманный и уже никого не удивляющий способ — это, конечно, USB-ключи.  В одном из заданий очного тура хакерского соревнования NeoQUEST-2013 участникам квеста противостоял грозный противник — гипервизор! Для побега из тюрьмы им нужно было всего лишь считать строчку из памяти процесса. Но было несколько НО… Гипервизор всячески усложнял нашим конкурсантам жизнь, а именно:

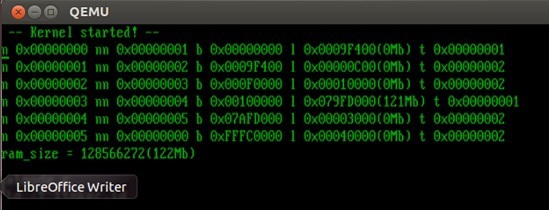

В одном из заданий очного тура хакерского соревнования NeoQUEST-2013 участникам квеста противостоял грозный противник — гипервизор! Для побега из тюрьмы им нужно было всего лишь считать строчку из памяти процесса. Но было несколько НО… Гипервизор всячески усложнял нашим конкурсантам жизнь, а именно: