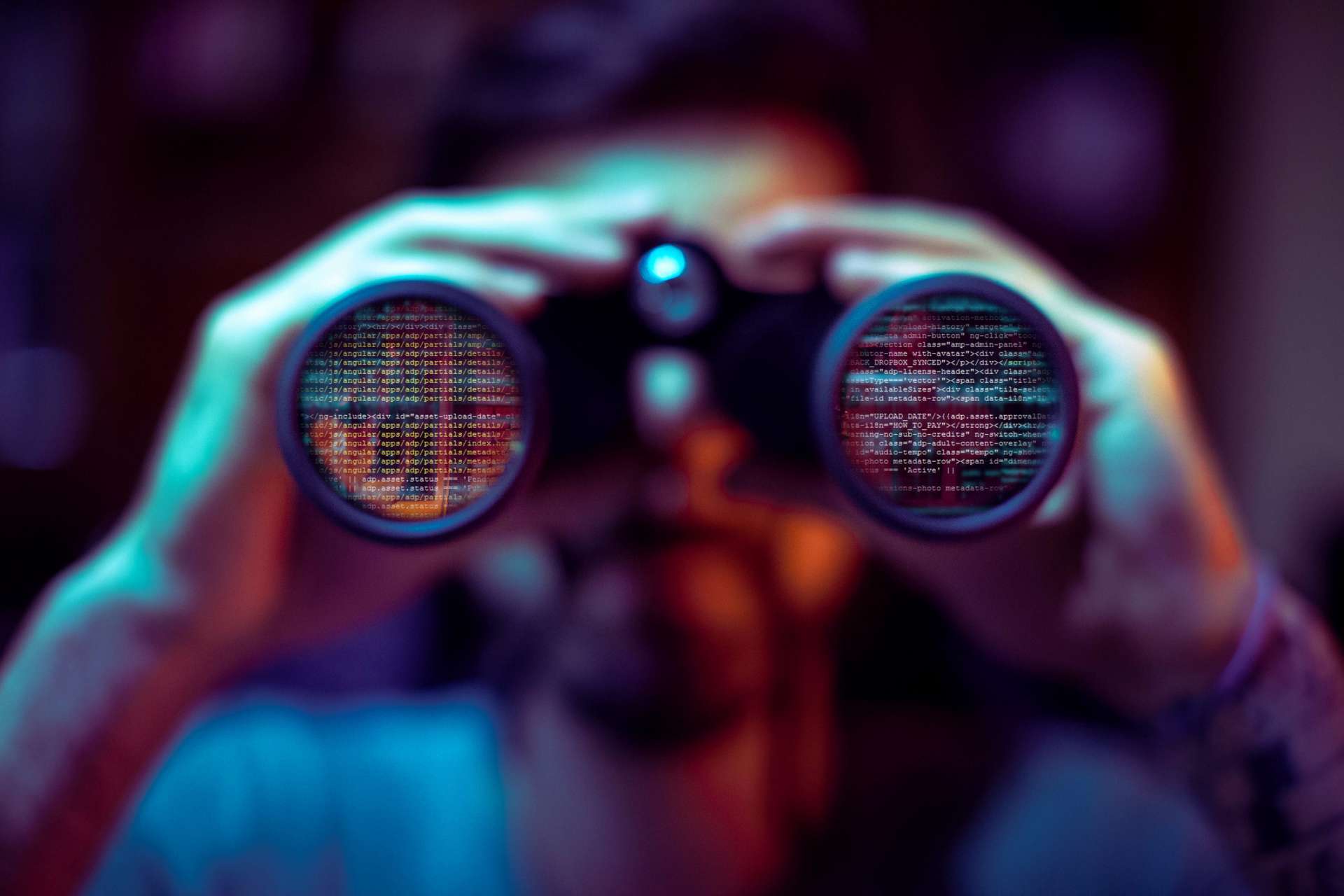

Эллиот Алдерсон прятал секретную информацию в аудио-CD файлах. Однако, техника, использованная вымышленным хакером из сериала «Мистер Робот», далека от простой прихоти телевизионщиков. Это всего лишь один из многих методов стеганографии, используемых хакерами и кибер-преступниками для обхода систем безопасности.

Произошедшее от греческих слов steganos (скрытый) и graphos (письмо), слово «стеганография» означает метод сокрытия данных. Чтобы понять, как лучше всего справиться с этой тайной угрозой, мы поговорили с Дэниэлем Лерхом, который имеет степень кандидата компьютерных наук в Университете Universitat Oberta de Catalunya (Каталония, Испания) и является одним из лучших экспертов по стеганографии в Испании.