Существует мнение, что международные корпорации и крупные компании, идущие в ногу со временем в оказании услуг своим клиентам, так же четко выстраивают процессы во всех областях своей деятельности, в том числе в информационной безопасности. К сожалению, это не всегда так.

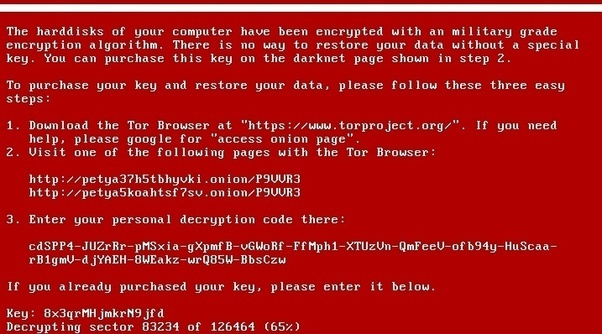

Некоторое время назад крупная компания с развитой инфраструктурой обратилась к нам за помощью. Проблема заключалась в странных событиях в инфраструктуре компании:

- Рабочие станции и серверы внезапно уходили на перезагрузку и выводились из домена.

- Пользователи обнаруживали, что их учетная запись заблокирована.

- Компьютеры некоторых сотрудников стали «тормозить» без видимой причины.

В начале июня мы с моим другом и коллегой Андреем Данкевичем съездили на несколько дней в Лондон на Information Security Europe. Это крупнейшая выставка в Европе и «одна из» в мире. В этом году ее посетило более 15 000 человек, и проходила она уже в 22 раз.

В начале июня мы с моим другом и коллегой Андреем Данкевичем съездили на несколько дней в Лондон на Information Security Europe. Это крупнейшая выставка в Европе и «одна из» в мире. В этом году ее посетило более 15 000 человек, и проходила она уже в 22 раз.