В последнее время, как мне кажется, пластиковые рудники на грани истощения. Чем больше и тяжелее монитор, тем меньше и тоньше подставка. Так 23'' монитор Samsung постигла участь одуванчика. Случайно наткнулся, в одной из местных news групп, на способ восстановления пластика при помощи пищевой соды. Под катом ремонт стойки монитора.

ᅠ @o6xcc

ᅠ

PentestBox — портативная сборка популярных security утилит

6 min

82K

На сегодняшний день самыми популярными дистрибутивами для тестирования на проникновение являются *nix-like дистрибутивы: Kali Linux, BlackArch Linux, Pentoo, Whonix и многие другие. Они могут использоваться как в виртуальной среде, так и в качестве live системы или вообще быть установлены в виде десктопной ОС.

Windows пользователи до недавнего времени были обделены (виртуальные машины не берем во внимание) такими сборками, пока не появилась волшебная коробочка — PentestBox.

+21

Overclock мозга или Внутренняя виртуализация сознания

29 min

455KTutorial

Все помнят этот фильм? Какого черта он делает на Хабре? И вообще что тут делает подобный пост?

Наверное потому, что я считаю главным звеном в IT все таки человека, а точнее его мозги. Я попробую рассказать еще об одной возможности использовать свой мозг чуточку эффективнее. Одна из слабо задокументированных возможностей, которую мы используем каждый день, но не всегда даже об этом вспоминаем. Все описанное проверялось на мне. Если что-то я не пробовал, но рассказать об этом важно буду отмечать особо. Никаких наркотиков, аппаратов и издевательств над собой, только общедоступные легкие методики (короче, лег проспался и вперед, не вставая даже с кровати).

И да… Это до жути реалистично, на столько, что попробовав, вы не сможете не рассказать об этом.

Что бы не было лишних криков в комментах, попрошу всех кто ярых сторонников любой религии и конфессии, а так же убежденных эзотериков сразу поставить минус в карму и не читать дальше. Здесь не будет философии и великих вселенских тайн. А остальных прошу под кат — попробую рассказать о своей практике разгона мозга с помощью встроенных функций.

+120

Эффективный нанофильтр за три копейки

2 min

18KВ гараже Германа после эксперимента с нанодоской еще осталась недоломанная мебель, но эксперимент перешел в другую плоскость: теперь здоровые мужики дымят в фильтр и проверяют его возможности на Свете.

-1

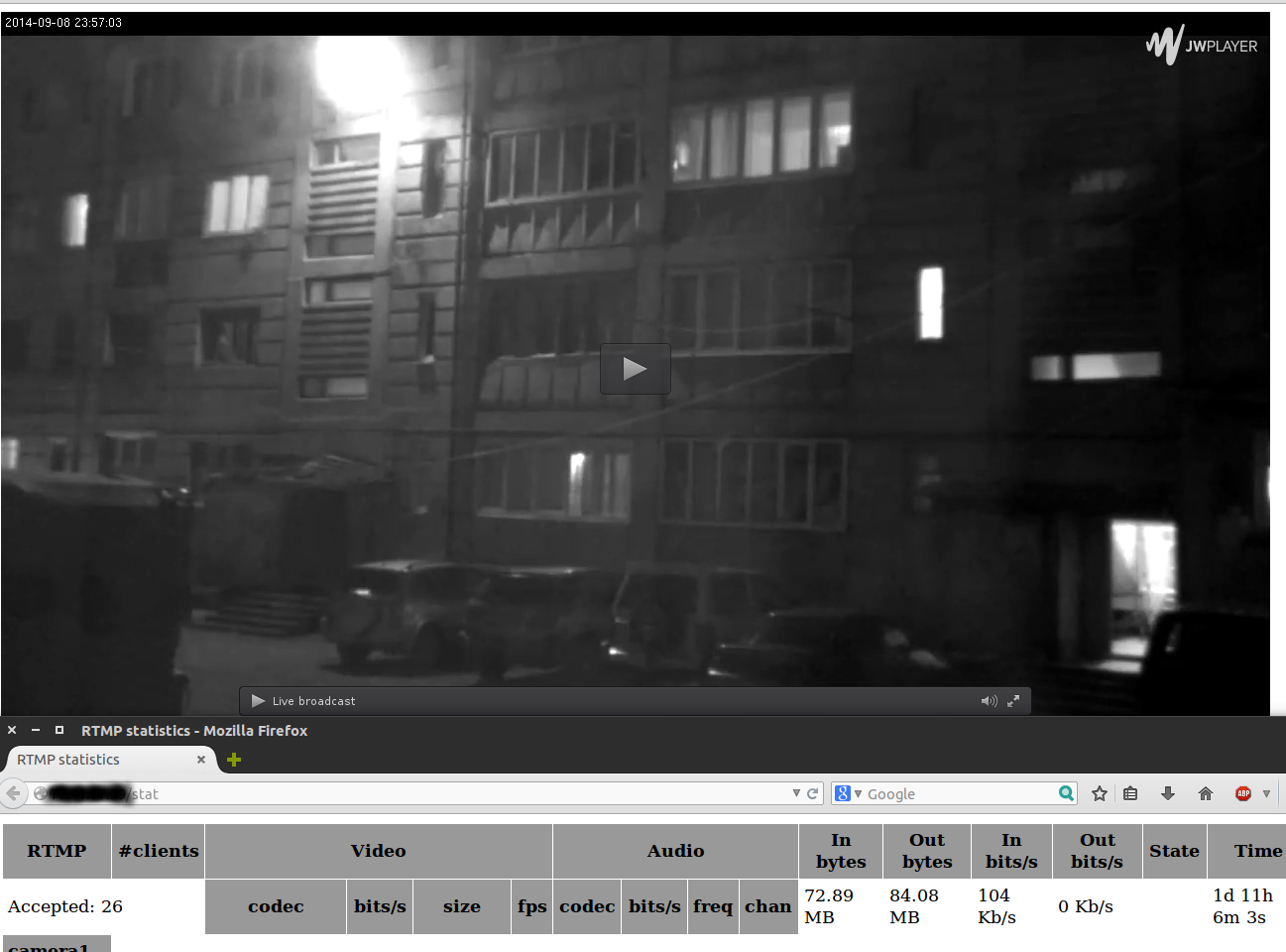

«Нет времени объяснять!» или Как реализовать трансляцию с IP камеры на сайт?

7 min

114K

Пожалуй, мне везет на идиотские задачи в самый неподходящий момент. Это что, карма такая?! Ну да ладно…

В данном «отпускном» посте речь пойдет о том, как при наличии 3g модема и ноутбука реализовать трансляцию с IP-камеры на сайт.

Сам пост я бы не написал, если бы не задал вопрос на «Тостере», где мне подсказали, что гуглить.

Что мы имеем?

- Недешевая IP камера AXIS Q1755, которую я даже в руках не держал. Сама камера находится в городе «А» и подключена через тормозной 3g модем.

- Сервер на Debian 7, который крутится на почти дохлом Core2Duo. Хотя не такой уж он и дохлый, но для данных задач подходит не очень. Ах, да, сам сервер живет в городе Б.

- Сайт, на который необходимо повесить плеер. Находится на другом, более производительном сервере, в том же городе Б.

- Я, который находится в городе В, с ноутбуком, 3g-модемом и ограниченным трафиком в 4gb.

+55

Транслируем видеопоток с IP-камеры с помощью WebRTC

9 min

259KРешение задачи онлайн-вещания с IP-камеры, вообще говоря, не требует применения WebRTC. Камера сама является сервером, обладает IP-адресом и может быть подключена напрямую к маршрутизатору с целью раздачи видео-контента. Так зачем же применять технологию WebRTC?

+46

WavPlayer — мы не ищем легких путей, мы их прокладываем

7 min

12K Как известно, телефония предполагает передачу голоса. Для передачи голоса полная полоса 20Гц-20кГц никому не нужна, для четкого различимого и узнаваемого голоса вполне достаточно до 3.5кГц. Если быть точнее, речевая полоса частот используемая в телефонии от 300 до 3400Гц. При компрессии в общий канал, для точного выделения нужны защитные интервалы частот по краям, потому полоса пропускания — 4кГц. При оцифровке это получается 8кГц. Сейчас, в связи с развитием толщины каналов связи, те же скайпы и прочие, хвастающиеся «повышенным» качеством, используют 16кГц, а то и 32кГц, что, впрочем, реально на слух практически не отличимо при обычном разговоре (зато очень хорошо различимо при ухудшении качества канала связи, но когда это волновало маркетолухов).

Как известно, телефония предполагает передачу голоса. Для передачи голоса полная полоса 20Гц-20кГц никому не нужна, для четкого различимого и узнаваемого голоса вполне достаточно до 3.5кГц. Если быть точнее, речевая полоса частот используемая в телефонии от 300 до 3400Гц. При компрессии в общий канал, для точного выделения нужны защитные интервалы частот по краям, потому полоса пропускания — 4кГц. При оцифровке это получается 8кГц. Сейчас, в связи с развитием толщины каналов связи, те же скайпы и прочие, хвастающиеся «повышенным» качеством, используют 16кГц, а то и 32кГц, что, впрочем, реально на слух практически не отличимо при обычном разговоре (зато очень хорошо различимо при ухудшении качества канала связи, но когда это волновало маркетолухов).Итак, практически все звуковые файлы, которые используются в телефонии, записаны с 8кГц оцифровкой. Для ускорения обработки больших потоков, применяемые методы сжатия так же просты и направлены на достойный результат при применении к желаемому — сжатию речи. Это простая оцифровка (PCM), простые дельта-кодеки (ADPCM, G711), либо хитрые кодеки (GSM 06.10). Эти форматы являются «родными» для систем телефонии — asterisk, freeswitch (и наверняка других тоже). В этих форматах данные подготавливаются для проигрывания системой людям, в эти же форматы системы могут записывать записи.

Однако сейчас всё шире web шагает по планете, и людям хочется иметь возможность прослушать записи разговоров, приветствий и др. на вебе, где «родным» форматом стал mp3…

+20

Shodan – самый страшный поисковик Интернета

3 min

701KTranslation

«Если люди не могут найти что-то в Google, они думают, что это не сможет найти никто. Это не так», – утверждает Джон Мэзерли, создатель Shodan, самого страшного поискового движка Интернета.

В отличие от Google, который ищет в Сети простые сайты, Shodan работает с теневыми каналами Интернета. Это своего рода «черный» Google, позволяющий искать серверы, веб-камеры, принтеры, роутеры и самую разную технику, которая подключена к Интернету и составляет его часть.

+183

Взломать Wi-Fi за 10 часов

12 min

1.5MЕще не так давно казалось, что беспроводная сеть, защищенная с помощью технологии WPA2, вполне безопасна. Подобрать простой ключ для подключения действительно возможно. Но если установить по-настоящему длинный ключ, то сбрутить его не помогут ни радужные таблицы, ни даже ускорения за счет GPU. Но, как оказалось, подключиться к беспроводной сети можно и без этого — воспользовавшись недавно найденной уязвимостью в протоколе WPS.

+284

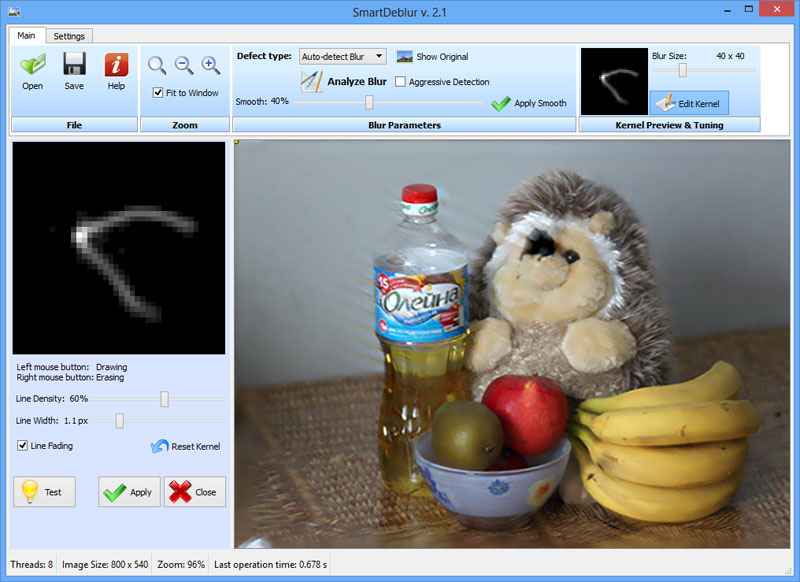

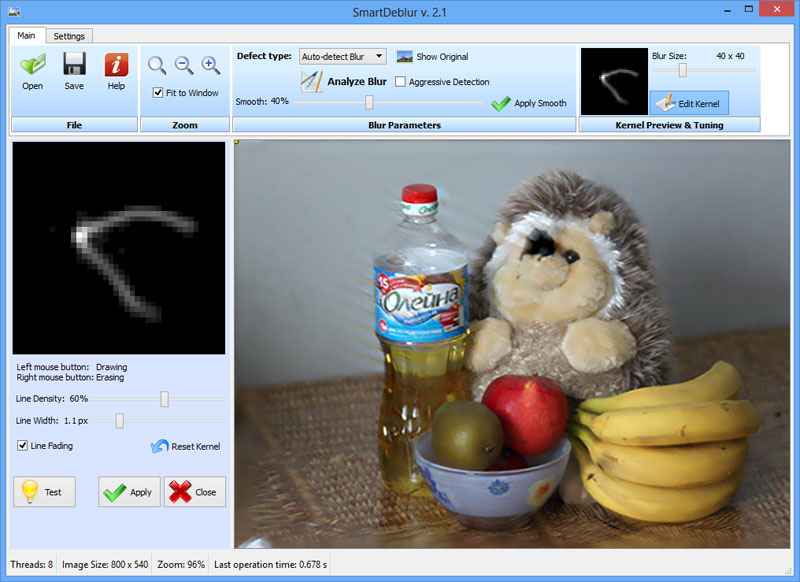

SmartDeblur 2.1 — восстановление смазанных и расфокусированных изображений

2 min

32KМногие из вас уже читали серию моих постов про восстановление расфокусированных и смазанных изображений, а также пробовали бесплатные версии программы SmartDeblur, к одной из которых доступны исходники на GitHub

Программа и статьи вызвали большой интерес как в рунете, так и в других странах, поэтому мы рады представить коммерческую версию SmartDeblur.

Основные изменения:

— Поддержка больших изображений (до 36MP на 64-битной ОС и до 15MP на 32-битной)

— Возможность редактирования полученного kernel (траектории смаза)

— Увеличение скорости за счет оптимизаций и использования Intel IPP в качестве FFT

— Улучшение интерфейса

Адрес проекта: smartdeblur.net

Под катом много картинок!

Программа и статьи вызвали большой интерес как в рунете, так и в других странах, поэтому мы рады представить коммерческую версию SmartDeblur.

Основные изменения:

— Поддержка больших изображений (до 36MP на 64-битной ОС и до 15MP на 32-битной)

— Возможность редактирования полученного kernel (траектории смаза)

— Увеличение скорости за счет оптимизаций и использования Intel IPP в качестве FFT

— Улучшение интерфейса

Адрес проекта: smartdeblur.net

Под катом много картинок!

+97

Контроллер «Virt2real», или просто — Виртурилка

15 min

192K— Ты пил пиво, — тихо заговорил Джо. — Плохо работал консервный нож.

Ты сказал, что сам смастеришь консервный нож, побольше и получше. Это я и есть.

Генри Каттнер, «Робот-зазнайка»

UPD> Начат сбор предзаказов habrahabr.ru/post/163865

Кто-бы мог подумать, что мы своими руками сможем разработать такую красавицу и умницу. Мало того — не просто разработать на бумаге, а ещё и получить десяток работающих образцов.

Картинка Для Привлечения Внимания

Пролог

Давным-давно мы с коллегой начали заниматься управлением через Интернет всякими штуковинами типа вебкамер и маленьких машинок. Чуть позже у нас появились ездящие девайсы посерьёзнее, способные нести на борту свой контроллер и ёмкую батарею. К тому же я увлёкся всякими летающими штуковинами — самолётами и коптерами, что внесло дополнительную лепту в список хотелок.

Не покидала мысль о том что хорошо бы сделать видео не «вид сбоку или сверху», а вид с борта девайса, от первого лица. То что самолётчики/коптеристы называют FPV. Было это примерно пару лет назад. Пробовали ставить на машинку аналоговую камеру и передатчик, принимали видео на ТВ-тюнер, далее отдавали на видеосервер для раздачи рулящим машинками. Но сразу всплыли нюансы — одновременно можно транслировать только 3-4 видеопотока, иначе появляются наводки с одного канала на другой. Плюс дороговизна такого решения, плюс проблемы с разрешёнными частотами, плюс паршивое качество картинки с постоянно появляющимися помехами… В общем, попробовали и забили на это дело. К тому же, возможностей управляющего контроллера (тогда всё было сделано на базе всем известной Ардуинки) начало нехватать. Стали искать другие варианты, чтоб было недорого, дёшево, удобно и практично. Но имеющиеся в продаже (за границей, само собой и с довольно высокой стомостью) на тот момент железки для нужд не подходили. Одни умели всё кроме видео, другие умели только видео, но не позволяли подключать периферию, и т.д. и т.п.

+228

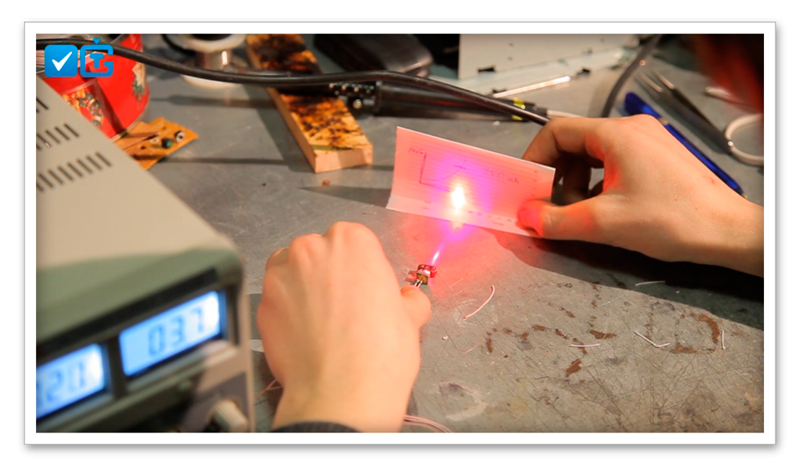

Как мы делали лазер из DVD-RW привода

2 min

841K

Без особых прелюдий начну с того, какой привод лучше использовать.

- Во-первых, это должен быть пишущий привод (RW);

- Во-вторых, чем выше у него скорость записи, тем мощнее получится лазер;

- Ну и, в-третьих, чем более ненужным он уже является, тем больше удовлетворения от этого можно получить. Я заметил прямую зависимость :)

+125

Эксплуатируем уязвимости роутеров wi-fi с android-устройства

2 min

95KНа Хабре написано много статей об уязвимостях различных роутеров, о сканировании сетей wi-fi на Android-устройствах, о растущем их потенциале и т.д. В данной статье я хотел бы описать сервис/сервисы, которые позволяют полноценно или скорее удобно эксплуатировать уязвимости роутеров wi-fi с Android-устройства. Так или иначе, основным сервисом, о котором пойдет речь, является Routerpwn.

+17

В чём заключается работа системного аналитика (видео)

1 min

35KTutorial

В ноябре 2012 в МГТУ им. Баумана мы, Школа системного анализа,

провели открытое событие «Введение в профессию системного аналитика».

Наконец стала доступна первая часть видео, выступление

Сергея Нужненко на тему «В чём заключается работа системного аналитика»:

1. Мифы о задачах и ответственности. Смежные роли (5 минут): vimeo.com/61652862

2. Риски и неопределённость. Место и задачи в проектном цикле (18 минут): vimeo.com/61968936

3. Окружение, предмет и модель работы. Типовые процессы (10 минут): vimeo.com/62449309

4. Аналитический цикл работы с информацией. Модальная логика (12 минут): vimeo.com/64330992

провели открытое событие «Введение в профессию системного аналитика».

Наконец стала доступна первая часть видео, выступление

Сергея Нужненко на тему «В чём заключается работа системного аналитика»:

1. Мифы о задачах и ответственности. Смежные роли (5 минут): vimeo.com/61652862

2. Риски и неопределённость. Место и задачи в проектном цикле (18 минут): vimeo.com/61968936

3. Окружение, предмет и модель работы. Типовые процессы (10 минут): vimeo.com/62449309

4. Аналитический цикл работы с информацией. Модальная логика (12 минут): vimeo.com/64330992

+26

Скрытное подсоединие к оптоволокну: методы и предосторожности

13 min

110KTranslation

Статьи по прослушиванию оптоволокна достаточно редки в силу определенной специфики такого рода коммуникаций. По мере удешевления оборудования и стоимости организации каналов связи на основе оптоволокна, они давно применяются в коммерческой практике. Специалистам ИТ, отвечающим за вопросы безопасности коммуникаций, стоит знать об основных источниках угроз и методах противодействия. Данная статья представляет собой перевод научной работы, опубликованной в материалах конференции HONET (High Capacity Optical Networks and Enabling Technologies ) в 2012 году. В сети удалось найти полнотекстовый авторский препринт, датированный осенью 2011 года, который, хотя и содержит некоторые ошибки (авторы не являются оригинальными носителями английского языка), тем не менее достаточно хорошо описывает существующие проблемы.

+50

Довольно интересная замена стандартного терминала

2 min

37KСообщество разработчиков рабочей среды Enlightenment выпустили в свет новую версию своего эмулятора терминала — Terminology. Подробности под катом

+24

Создание интерактивной карты офиса, часть 2

5 min

46K Летом прошлого года мы рассказывали о своей попытке облегчить процесс ориентирования в офисе, вылившейся в создание карты, на которой можно посмотреть местонахождение всех сотрудников компании. За прошедшее время мы переехали в новый офис, поэтому (ну и потому что хотелось все сделать еще лучше) было решено перепроектировать карту с учетом накопленного опыта.

Летом прошлого года мы рассказывали о своей попытке облегчить процесс ориентирования в офисе, вылившейся в создание карты, на которой можно посмотреть местонахождение всех сотрудников компании. За прошедшее время мы переехали в новый офис, поэтому (ну и потому что хотелось все сделать еще лучше) было решено перепроектировать карту с учетом накопленного опыта.Кратко напомним, зачем нам вообще понадобилось создавать карту своего офиса. Наша компания в последние годы достаточно бурно развивается, и количество сотрудников постоянно увеличивается (сейчас нас больше 300 человек). Соответственно, и найти нужного тебе коллегу среди такого количества людей бывает непросто, а с помощью карты легко можно узнать, где именно в офисе он сидит. Часто приходится решать и обратную задачу: бывает, что визуально человек знаком, известно и местонахождение его рабочего места, но вот ни имени, ни адреса электронной почты вспомнить не удается. Эти данные можно получить, кликнув по нужному столу на карте.

+38

Оценка информационной безопасности в деятельности организаций

4 min

18KВведение

Информационная безопасность (ИБ) в настоящее время становится одним из важнейших аспектов общей экономической безопасности деятельности современной организации, характеризуя состояние защищённости ее бизнес-среды. Защита информации представляет собой особую деятельность по предотвращению утечки информации, несанкционированных изменений ее потоков и других воздействий, негативно влияющих на стабильную работу организации и связанных с ней экономических агентов (клиентов, поставщиков оборудования, инвесторов, государства и др.). В этой связи своевременная, оперативная и корректная оценка рисков снижения или полной утери ИБ сегодня является актуальной проблемой в деятельности любой организации.

В современных публикациях, затрагивающих вопросы ИБ, выделяется 4 типа источников угроз влияющих на информационную безопасность:

• природные;

• техногенные;

• человеческие преднамеренные;

• человеческие непреднамеренные.

-2

Физика Ethernet для самых маленьких

6 min

432KTutorial

- Что такое домен коллизий?

- Сколько пар используется для Ethernet и почему?

- По каким парам идет прием, а по каким передача?

- Что ограничивает длину сегмента сети?

- Почему кадр не может быть меньше определенной величины?

Если не знаешь ответов на эти вопросы, а читать стандарты и серьезную литературу по теме лень — прошу под кат.

+76

Прекратите скручивать (восклицательный знак)

6 min

1.7MTutorial

+652

Information

- Rating

- Does not participate

- Location

- Москва, Москва и Московская обл., Россия

- Date of birth

- Registered

- Activity

Specialization

profiler