Яндекс, Деньги, два ствола XSS

История такая. На одном сайте увидел новость о том, что обновился сайт Мистера Фримена, решил заценить.

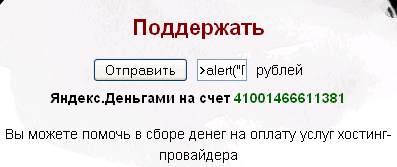

Зашёл на него и увидел там поле пожертвований Яндекс.Денег. По старой привычке бывалого скриптикидди вставил туда нетленные

[script]alert("")[/script] и нажал отправить:

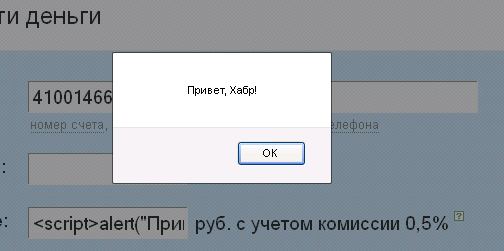

Меня перенесло на Яндекс.Деньги, и передо мной предстала такая картина:

«Клёво!» — подумал я, и создал на Хабре вот этот вопрос. Потом написал в службу поддержки Яндекс.Денег и одному хабраюзеру, имеющему отношение к Яндексу.

Ну и решил дальше продолжить разбираться с этой оказией.

Поле куда записывался скрипт было защищено фильтрацией, поэтому все скрипты кроме текстового алерта надо было кодировать в URL-код иначе они не выполнялись. Что я и сделал на этом сайте.

Кстати в это время я получил ответ от суппорта Яндекса, примерно такого содержания: «Всё в порядке, я только что проверил в ФаерФоксе, никаких косяков нет».

«Клёво!» — подумал я снова, и выполнил закодированный скрипт, который выдавал мои куки:

После этого отправил ещё одно письмо суппорту со скриншотами трёх-браузеров, где выполняется алерт.

Потом зарегился в сниффере, закодировал скрипт, скрипт выполнился — куки пришли.

И примерно через полчаса уязвимость прикрыли. Суппорт мне пока ничего не ответил.

Такие дела.

UPD: Получил письмо от суппорта с подтверждением о исправлении уязвимости.