Как вы наверное уже поняли, этот выпуск еженедельного дайджеста новостей в сфере инфобезопасности посвящен борьбе с желтыми заголовками. Исследователь Джон Сойер нашел уязвимость в ряде моделей смартфонов на базе Android, выпускаемых компанией Foxconn (новость, исследование). Уязвимость произошла из-за ошибки производителя, поставляющего для части клиентов также собственную версию ОС: там имелся отладочный модуль, позволяющий без труда получить привилегии рута и полный доступ к смартфону.

Как вы наверное уже поняли, этот выпуск еженедельного дайджеста новостей в сфере инфобезопасности посвящен борьбе с желтыми заголовками. Исследователь Джон Сойер нашел уязвимость в ряде моделей смартфонов на базе Android, выпускаемых компанией Foxconn (новость, исследование). Уязвимость произошла из-за ошибки производителя, поставляющего для части клиентов также собственную версию ОС: там имелся отладочный модуль, позволяющий без труда получить привилегии рута и полный доступ к смартфону. Несмотря на то, что ошибка оказалась достаточно серьезной, Сойер в своем исследовании высказался против использования уязвимостей «для пиара» — не в том смысле, что о них не стоит сообщать публике, а в том, что не нужно раздувать опасность обнаруживаемых дыр ради шеров и лайков. Отсюда и название уязвимости, пародирующее иные попытки брендировать уязвимости вплоть до создания логотипа

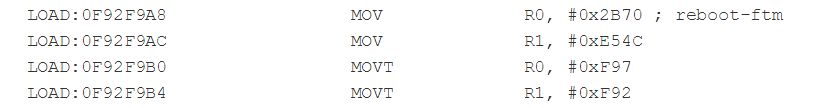

Эксплуатируется

проще простого. Достаточно подключить телефон к компьютеру, ввести пару команд через отладчик и готово. Впрочем, не совсем так. Исследователь обнаружил, что через стандартную консоль adb ввести комнаду не получится и слегка модифицировал софт так, чтобы отправлять на телефон необходимую последовательность символов. Результат: загрузка телефона в режиме отладки, с полным доступом к системе. Это не позволяет напрямую читать зашифрованную информацию, но дает массу возможностей для брутфорса или других специализированных мероприятий.

проще простого. Достаточно подключить телефон к компьютеру, ввести пару команд через отладчик и готово. Впрочем, не совсем так. Исследователь обнаружил, что через стандартную консоль adb ввести комнаду не получится и слегка модифицировал софт так, чтобы отправлять на телефон необходимую последовательность символов. Результат: загрузка телефона в режиме отладки, с полным доступом к системе. Это не позволяет напрямую читать зашифрованную информацию, но дает массу возможностей для брутфорса или других специализированных мероприятий.

Пострадали в итоге несколько производителей второго эшелона, закупающие готовые устройства, и не самые известные на нашем рынке, например InFocus и NextBit. Последняя уже выпустила обновление прошивки, закрывающее уязвимость. Проблема, с высокой вероятностью, возникла из-за того, что из прошивки забыли убрать заводской режим отладки с правами уровня iddqd.

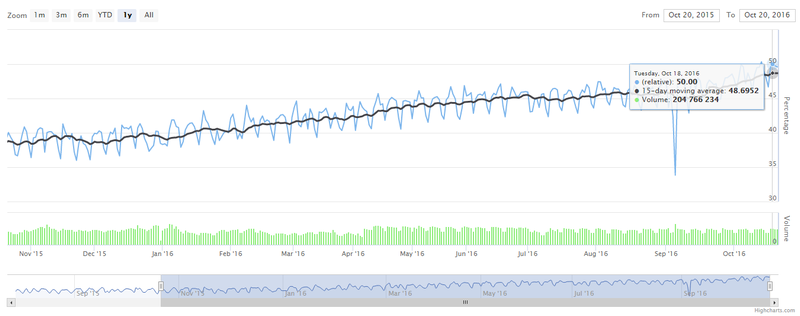

Более 50% трафика в сети передается в зашифрованном виде

Новость. Трекер Mozilla Foundation.

Тему соотношения зашифрованного трафика и объема данных, передающихся открытым текстом, я впервые поднял в одном из дайджестов за август. Тогда это была цифра от исследователей, поднявших ноду Tor: получилось, что в шифрованном виде через нее передается всего 25% трафика. Но Tor — не совсем правильный инструмент, и гораздо точнее, по идее, должна быть статистика от разработчиков браузеров. У Firefox для этих целей есть даже трекер, поставляющий информацию в режиме реального времени.

По данным Mozilla Foundation за год доля шифрованного трафика (измеряется как процент страниц, загружаемых по HTTPS, если быть точным) выросла на 10% и вплотную приблизилась к 50%. В моменте 50% были получены впервые

Уязвимость в Exchange-клиенте для Android позволяет красть пароли пользователя

Новость. Пост в блоге Rapid7.

Исследователи компании Rapid7 обнаружили серьезную уязвимость в почтовом клиенте Nine для Android, который поддерживает подключение к почтовым серверам Microsoft Exchange и может использоваться для мобильного доступа к рабочей почте. Как оказалось, почтовый клиент никак не проверял валидность SSL/TLS сертификатов.

Это позволяет достаточно легко организовать против клиента атаку Man-In-The-Middle. Например можно заставить пользователя подключиться к подготовленной WiFi-сети, перехватить и расшифровать трафик, таким образом получив пароль для доступа к почте, что и показано на скриншоте выше. Уязвимость исправлена в обновлении клиента от 13 октября, а тем, у кого остался от этой истории неприятный осадок, предлагается отслеживать подключения от данного клиента в логах сервера, по характерной строке идентификации. Прекрасный пример истории, когда защита данных вроде бы есть, но на самом деле ее нет.

Что еще произошло

Утечка исходного кода Mirai — вредоносного ПО для атаки на IoT-устройства, ожидаемо привела к увеличению числа скомпрометированных девайсов. По оценке телеком-провайдера Level 3, количество инфицированных устройств выросло с 200 тысяч до почти полумиллиона.

Серьезные уязвимости запатчены в VeraCrypt, форке TrueCrypt.

21 уязвимость закрыта очередным апдейтом Google Chrome.

Древности

«Typo-Boot»

Опасный вирус, методом «Brain» поражает Boot-сектора винчестера и флоппи-дисков при чтении с них (int 13h, ah = 2). На диске располагается стандартным способом. Работает только на компьютерах IBM PC/XT, так как содержит команду MOV CS,AX (межсегментный JMP), которая выполняется только процессором 8086. Перехватывает int 13h, 17h. Подменяет знаки, которые выводятся на принтер.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 103.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.