Comments 74

криптовирусы, скорее всего, шифровать не будут

Т.е. вся эта защита по типу Неуловимого Джо?

1) Как он его найдёт, чтобы зашифровать?

2) Как он определит, что это не файл, отвечающий за работу самой операционной системы? Выкуп никто не заплатит, если не увидит сообщение с требованием выкупа.

2) GetWindowsDirectory, GetSystemDirectory, SHGetSpecialFolderPath

Найти и зашифровать все доступные на запись пользовательские папки и файлы

Ладно допустим, а что он сделает, если сервер всё-таки на линуксе будет?

Серверную часть можно установить и на Linux

Ребят, вы сперва договоритесь между собой, у вас серверная часть на Linux или криптовирус не может зашифровать файлы, потому что у них нет расширения :)

В своём изначальном комментарии я исходил из вот этого высказывания caduser.

Вы правы, теоретически так может сработать. Но почему криптовирусы так не делают?

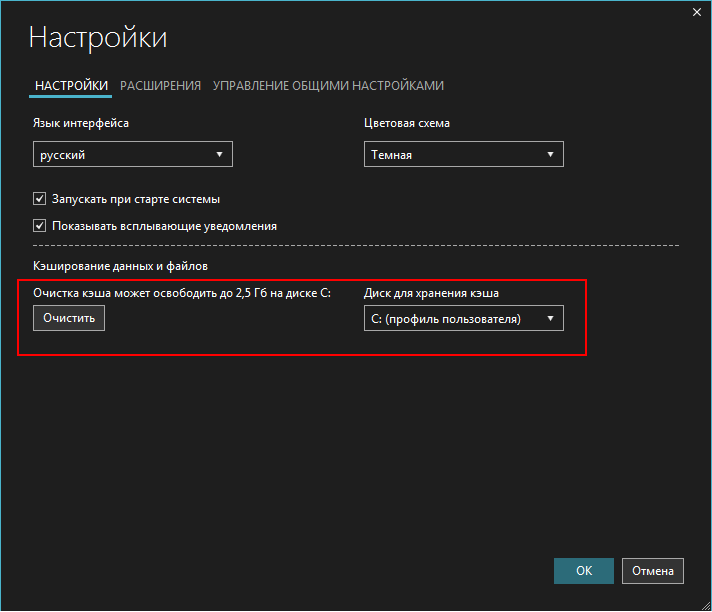

Как решается с размером диска — а то получается увеличивается размер хранимых данных, а свободного места обычно меньше 20% от общего размера диска.

Проблему в коде малвари заметили специалисты Symantec Security Response. По их словам, в код WannaCry закрался баг, который провоцирует состояние гонки (race condition) и не дает шифровальщику генерировать уникальный биткоин-адрес для каждой отдельной жертвы. Из-за этого вымогатель оперирует только тремя известными специалистам кошельками и не имеет возможности проследить платежи, поступившие от конкретных пользователей.источник

Скорее всего, именно этим объясняется тот факт, что пока никто не сообщал о пользователях, которые благополучно расшифровали бы свои файлы после выплаты выкупа. Эксперты полагают, операторы WannaCry попросту не могут восстановить файлы некоторых жертв.

О боже мой Система контроля версий защищена от порчи данных на стороне клиента! КТо бы мог подумать!

наличие резервной копии любых данных в удаленном хранилище сводит опасность криптера к минимуму

В самом начале стать:

Рассматриваем самый экстремальный случай, когда резервной копии нет.

>

Какую сигнатуру можно применить для файлов и папок вида

de736101-7c5b-4a90-ace9-a23a7f4e10a9

010d397a-cf8b-4c0a-87c1-604b1cd010a1

7888f5ac-e357-4898-8ee6-93d760f1109f

…

?

Вы правы, криптовирус может посмотреть в реестре директорию установки (по умилению это C:\Program Files...). Там он найдет исполняемые файлы уничтожение которых приведёт к неработоспосбности Pilot-Server, но данных там нет. Данные хранятся отдельно, в директориях, известных только службе PilotServer.exe

Почему бы шифровальщику не заглянуть по указанному пути и не узнать каталог?

Согласен, security by obscurity здесь присутствует. Ни в коем случае не пытаюсь представить описанный эксперимент как пример надежной защиты. Скорее побочный эффект от технического решения в конкретной системе и принципа работы известных на данный момент криптовирусов. Надеюсь кому-то пригодится с точки зрения понимания работы как первого так и второго, а кому-то и данные спасти.

Странное решение, возьмут и добавят это расширение в код вируса. По сути это аналог других программ для бэкапа только с меньшими возможностями.

>

В файлах без расширений. Для вирусов это файлы вида «8352986c-a3e8-44bd-a8d0-0ab002553362»

В целом, можно характеризовать как "храните свои данные в облаке с "корзиной" для удаленных файлов",

Скажите пожалуйста, это у меня одного проблема с неподписанными драйверами подключаемого хранилища на вин 10? Тикет вроде давно заводил, но никаких исправлений не видно. А потестировать ваш пдм хотелось бы

Как система управления инженерными данными спасает файлы от уничтожения криптовирусами