Comments 100

Яндекс.Браузер — это тот, который сделан на опенсорс движке и распространяется с помощью спама в установщиках всего хлама по умолчанию?

bobuk, перелогинься.

Соответственно он так и не распространяется.

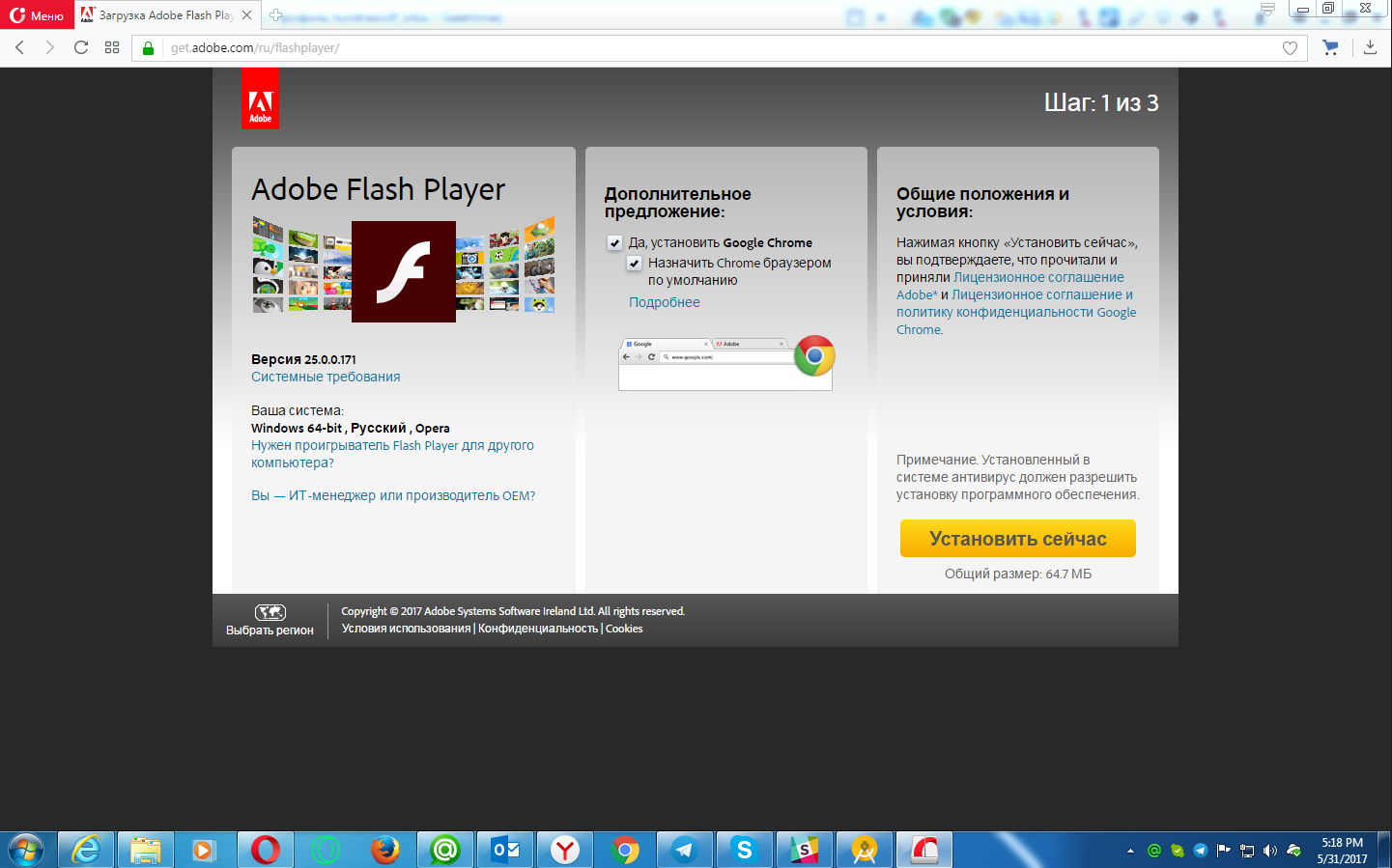

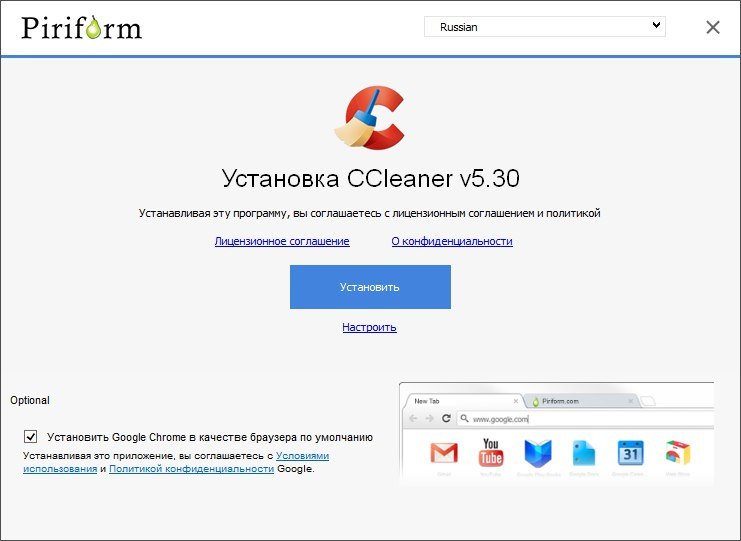

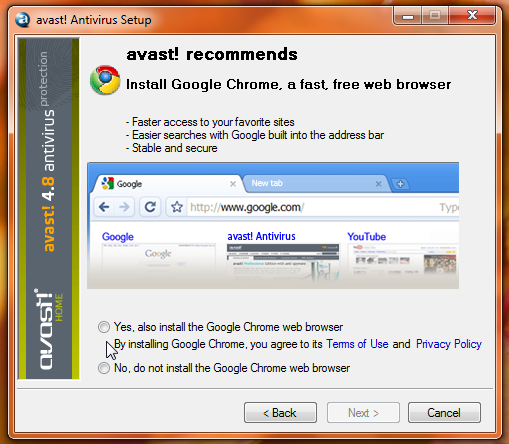

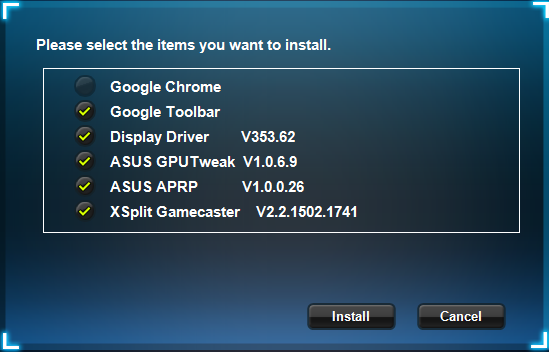

Да, одно время при установке флеша одно время предлагали поставить гуглхром. Хотя лично я считаю это скорее недостатком флеша, чем недостатком гуглхрома.

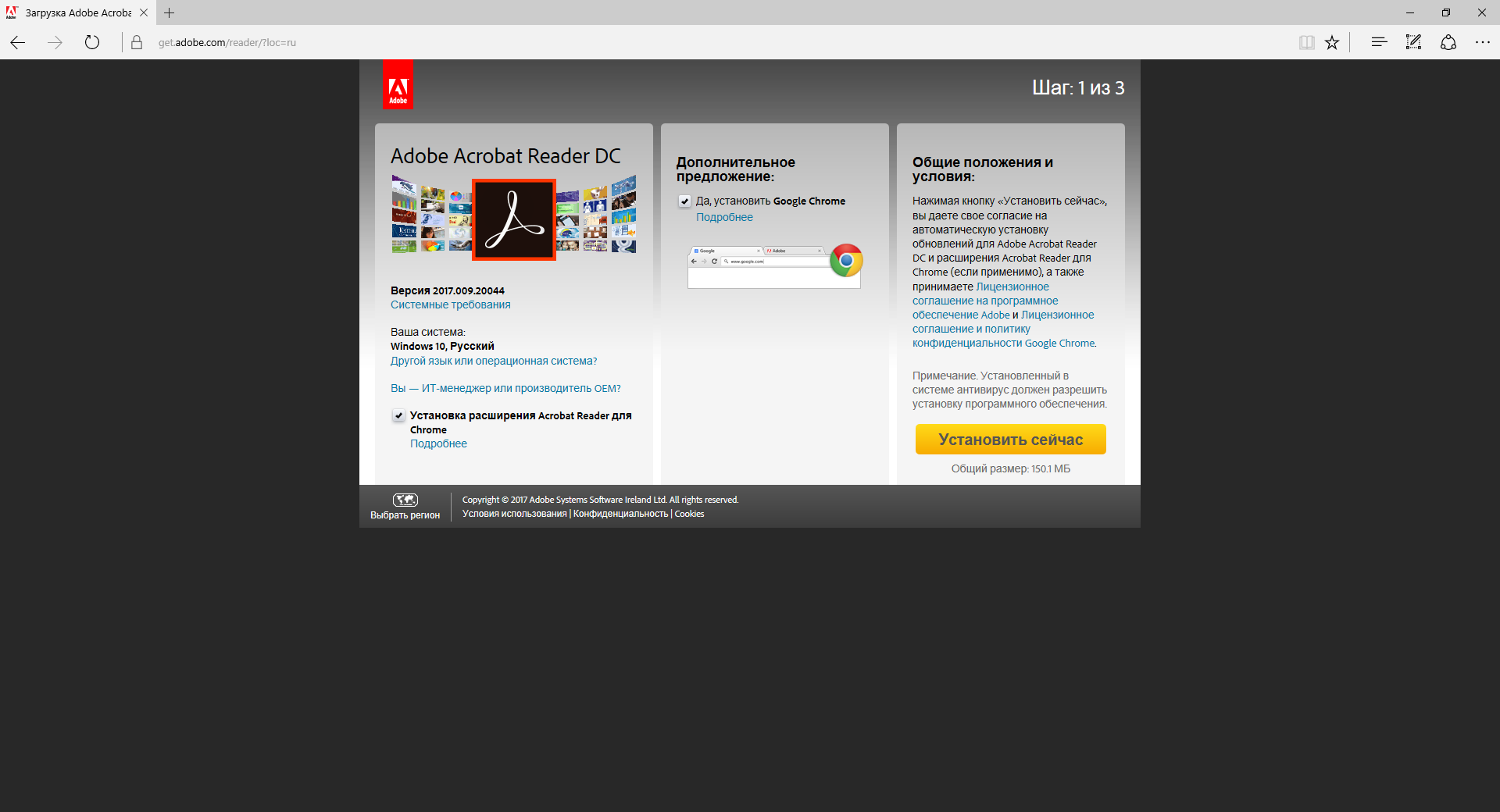

Кстати, они чуть ли не первыми придумали выводить "галочку" для установки хлама не в инсталяторе, а на странице загрузки.

Плюс еще несколько интересных ссылок:

– https://habrahabr.ru/company/yandex/blog/280380/

– https://habrahabr.ru/company/yandex/blog/309014/

– https://habrahabr.ru/company/yandex/blog/326796/

– https://habrahabr.ru/company/yandex/blog/273385/

Браузер трусЫ

я надеюсь, автор логотипа сменил профессию

https://habrahabr.ru/company/yandex/blog/333404/#comment_10314048

отметились все друзья и родственники

автора логотипа-трусОв.

Целых 13 душ — это успех!

Хорошо жить дизайнеру иконок с такой командой поддержки

Ребята из Яндекса откровенно заFAILили с лого/иконкой,

это очевидно уже и им самим

Сейчас они на стадии

- отрицание;

- гнев; <== родственники дизайнера логотипа браузера «стринги» находятся здесь.

- торг;

- депрессия;

- принятие.

Просто-комментарий-боян у адекватных людей

не должен вызывать столько эмоций,

чтобы ещё и в карму ходили гадить.

По-моему, прежде всего, лого продукта не должно вызывать столько эмоций, чтобы его комментировать в обсуждениях, которые к дизайну не имеют никакого отношения.

или дизайнер слепой,

или ему 12 лет

потому что в 14 уже понимают «на что это похоже»

или это торг уже у вас начался?

Столько лет назад появились «стринги», а люди до сих пор волну хайпа поднимают. Для продукта шумиха — это хорошо.

А насчет минусов в карму — просто вы высказали своё мнение, которое некоторым людям не понравилось. Или вы привыкли только к «лайкам»?))

Допущение ради умозрительного эксперимента. И вот дело дошло до установщика вашего хлама. Ни у Яндекса, ни у Гугла вы не найдёте партнёрских программ, предлагающих установщик взамен на рекламу и дефолтные установки. Ни одна компания не заинтересована в том, чтобы продвигаться так, ибо неизвестно, чем это обернётся для неё.

Больше того, например, Freemake, «качественный хлам», предлагающий ставить Яндекс по дефолту — это вообще не наша корова, не мы её доим и де-факто они гораздо более заинтересованы продвигать бинг или тот же гугл и прочие иностранные продукты. М они делают это, именно навязывая Яндекс, потому, что у конечного юзера в результате осадочек остаётся. Вот как у вас. В результате эффект обратный: конечный юзер точно не использует Яндекс.Браузер. У него складывается негативное впечатление об отечественных продуктах, а выигрывают все «забугорные».

Интересная гипотеза, только как? Разработчик сохранил страницу из браузера, поправил потом залил код на серевер? Как то смахивает на сумашествие))

Администратор, тут не очень удачно использовано, конечно. Имелся в виду кто-нибудь типа контент-менеджер или кто-то еще, кто на госуслугах менял содержимое.

Вы не поверите, но вот эти страницы с формами верстают вообще фрилансеры с улицы. Не то что не по ТК и без дипломов, а вообще без каких-либо бумаг. И сильно повезёт, если на них вообще кто-то из заказчиков посмотрит. А уж код смотреть и что-то такое экзатияеское в нём проверять точно не будут. И платят за всё это гроши при огромных объёмах и дико интенсивном графике, который и не снился революционным рабочим, разумеется.

Пальцами конечно тыкать не буду, не хочу подставлять людей и создавать проблемы, но это всё на личном опыте, так скажем.

document.body.contentEditable устанавливается в true, страничка редактируется, а нажатие кнопки save отправляет её на сервер.Но потом оказалось, что если одну и ту же страницу редактировать по очереди разными браузерами, то в ней накапливается «мусор» (даже без всяких расширений) и от идеи отказались. Не удивлюсь если на госуслугах подобное до сих применяется (они-то могут попросить админа использовать всегда один и тот же браузер).

Достаточно в админке открыть редактор контента с каким-нибудь tinymce или fck.

Вирус / расширение браузера вставляет туда свой код.

У нас такое было на практике — у контентера комп с winxp+ie8 чем то заразило.

После этого в половине текстов новостей на сайте появились ссылки на порнуху.

Фи!

Есть разница в размере аудитории. У расширения аудитория скорее всего небольшая. А если наша гипотеза верна, то код начал исполняться у значительно большего количества пользователей, пользователей, которые расширения с рекламой не ставят, пользователей разных браузеров. Тут открываются бОльшие возможности для "злоупотреблений".

Неработоспособность не объяснялась. Для чего именно эти ссылки используются, неясно. Возможно, что это счетчики использования расширений.

Речь была о том, что "владельцы" сайтов, куда ссылки указывают, могли осознать, что у них есть "шанс" использовать их на массовой аудитории.

Как приход пользователей с госуслуг привел к неработоспособности ссылок? Не пойму логику: если ссылки вставляет только плагин и приходит 100 запросов в сутки, то отдаем рекламу, а если неожиданно пришло 1 000 000 запросов, то ссылки стали неработоспособными… Не понимаю объяснения неработоспособности ссылок неожиданным приходом пользователей с госуслуг. Тем более не понимаю объяснения неработоспособности ссылок внезапно открывшимися бОльшими возможностями…

Сервер не выдержал, например

То есть мониторы/анализаторы уже запретили?

Берем 10 летний TelePro и делаем копию сайта — получаем внешние ссылки и заодно и ошибки при обращениях.

А есть еще проверяльщики нагрузки (лет 20 примерно),

Конечно когда цель впарить что-то, то можно и лапшой закидывать.

Что ж, повторю свой комментарий из поста Яндекса про его "шифрование" referrer во славу безопасности пользовательских данных (нет).

Если в посте яндекса на хабре нет развернутой технической части — это 100% маркетинговое дерьмо :)

Причем, нет никакой разницы: про погоду это или про то, как они для защиты своих пользователей referrer-ы начали шифровать.

В каждом абзаце реклама функций ябраузера. Тезис ничем не подкреплен, информации о том, через что заливают код на госуслуги, нет. Кому принадлежат найденные домены — тоже не расследовали.

15 из 16 уже фильтруются, но внимание (!) "авторы кода вряд ли предполагали, что получат доступ к пользователям портала государственных услуг". То есть iframe все-таки дружественный?

Серьезная компания, технологичная. А пользователей хабра считаете за аудиторию Московского Комсомольца.

Но и убийство Яндексом моего любимого фаервола не прощу.

Но с появлением своего браузера мы смогли сделать намного больше — для реализации многих возможностей требуется поддержка со стороны клиента, что со своим браузером сделать сильно проще. В результате в Яндекс.Браузере появилось много уникальных возможностей по защите, как реализованных исключительно на клиенте, так и в связке клиент-сервер.

А новые люди со своим опытом и наработками усилили это направление.

В каждом абзаце реклама функций ябраузера.

Информация не соответствует действительности.

авторы кода вряд ли предполагали, что получат доступ к пользователям портала государственных услуг

Какой логической цепочкой вы пользовались, чтобы прийти к такому выводу?

Не стоит забывать, что без него все ваши «данные» технически открыты для всего того множества вредоностных плагинов, что на свете бывают.

Ну а то что такие вредоносные плагины активно устанавливаются пользователями — факт.

Блокировка инлайн стилей — немного сложнее, но совсем немного.

Другое дело блокировка инлайн скриптов и евалов — тут у «старого» кода могут быть проблемы с поддержкой, но, опять же, все решается серверными плагинами. Был бы смысл.

Для 99% сайтов этого смысла нет.

Плюс плагины браузеров, их на стороне сервера никак не поймать.

1. Подгрузить другие скрипты с третих сайтов, чтобы мозгов добавить

2. Отправить секретные данные пользователя «куда надо».

Те максимум, что эта чтука сможет сделать — показывать Alertы.

Но, в данном случае, мониторинг отчетов CSP (даже, если CSP не в режиме блокировки работает), позволил бы проблему увидеть.

Лично у меня он на 99.9% состоит из блокировки разной малвари, и на 0.1(и это очень много), из Яндекса, который вечно новые хосты с разными ролями ничинает использовать и не публикует об этом никаких пресрелизов :(

А вообще добавили бы анализ логов CSP в метрику — вот было бы аудитории приятно. Да и Яндексу пришло бы много полезных данных про творимые страсти.

Ах мечты мечты.

Я как открываю свои логи — так сразу закрываю.

Есть ли возможность трекать поведение пользователя и «намекать» ему, что гадость какая-то в системе есть?

С анализом все неплохо, было хуже, но вносились изменения, чтобы проще анализировать было и чтобы мы сами себе не стреляли в ногу, встраивая загрузку того, что по CSP не разрешили.

Про подмены кратко упоминали — по нашим сервисам до 1% пользователей с ним имеют дело. Но было сильно (в разы хуже). Положительно влияют и наши действия, и действия других компаний, чьи браузеры популярны. А в нашем браузере подмен сильно меньше этого 1% — усилия различных команд приносят свои плоды (минутка рекламы и маркетинга, который так не нравится, но из песни слов не выкинешь — что есть, то есть).

Что касается «трекать», то если вы можете определить, что у пользователя осуществляется подмена контента, то можете «намекать» ему. Мы не намекаем, мы открытым текстом сообщаем :)

Сервисы Яндекса уже давно используют CSP для предотвращения загрузки постороннего кода.

Однако, стоит уточнить, что CSP у вас весьма ослаблен, т.к директива script-src у вас содержит unsafe-eval и unsafe-inline. И они не просто так называются unsafe-*, это означает, что если кто-то всё же сможет осуществить XSS, то толку от такого CSP будет чуть более нуля, увы =) Правда, редко у кого CSP настроен без этих ограничений, даже у гугла, который тоже весьма яро агитирует за него.

Вообще, великолепную идею CSP, на мой взгляд, запороли на корню, когда разрешили браузерным расширениям модифицировать заголовки ответов, в т.ч. и CSP. Это удар под дых изначально хорошей, относительно целостной идеи защиты. =(

Да, к сожалению, от расширений, меняющих заголовки это не спасет. Даже если бы расширениям этого нельзя было делать, то все равно оставались бы с изменением заголовков через proxy или сетевые драйверы.

В полном объеме CSP внедрить очень непросто, особенно на работающем в production сервисе.

Да, я в курсе, мы включали. И включили. Мы, конечно, далеко не Яндекс, но и ресурсы у нас не сравнимы =)

Даже если бы расширениям этого нельзя было делать, то все равно оставались бы с изменением заголовков через proxy или сетевые драйверы.

Не, ну если взлом на уровне драйвера на сервере, то это уже как-бы полный швах, тут ничего не защитит.

Прокси… Ну смотря где. И опять же это серверная часть, которая в общем случае более защищена, чем юзер.

А вот юзер ставит расширения без разбору =(

Драйверы и прокси попадают на систему при установке инфицированных файлов или как дополнительный нежелательный контент с другими программами (со всяких download-ресурсов).

Ну и pinning сертификата иногда сможет стать последним рубежом, если атака не узконаправлена…

В общем, да, секьюрити должна быть не точечная, а кОмплексная =)

Прокси на питоне сама по себе не сможет незаметно подменить сертификат или добавить свой в хранилище. На это нужны права, это вызов специфичных функций, которые обязательно привлекут активную защиту ав.

При чём здесь вообще CSP? Тут должна быть жёсткая фильтрация ввода на стороне сервера, очевидно же, что подгружать iframe и script с внешних ресурсов не стоит!

Но вообще, судя по количеству страниц с фреймом, это кто-то "удачно" поправил шаблон или компонент, и как туда попал фрейм — большой вопрос. Вряд ли кто-то правит шаблоны сайт в онлайн-редакторе)

При чём здесь вообще CSP?

При том, что защищать от подобной фигни — это его первое предназначение.

Тут должна быть жёсткая фильтрация ввода на стороне сервера, очевидно же, что подгружать iframe и script с внешних ресурсов не стоит!

И вообще, reflected xss или то же вредное расширение — и на сервер вообще ничего не придёт просто физически.

Да, к сожалению, от расширений, меняющих заголовки это не спасет.

Так добавьте возможность в ЯБраузере запрещать расшируниям модификацию заголовков. Хотя бы секьюрити. Хотя бы через chrome://

Вот это был реальный респект довод пользоваться ЯБ!

Запрещение такой возможности может сделать невозможной работу расширений, которым подобные действия нужны. Например, расширениям, которые используют разработчики или те, кто анализирует работу браузера с конкретным сайтом (тем же специалистам по ИБ).

Более вероятно, что у администратора, который редактировал содержимое этих страниц, было установлено подобное расширение. Оно внедрило посторонний код в документ, когда он загружался на сторону клиента, а на сервере он появился уже после того, как сотрудник сохранил свои изменения

Эмм, по вашему мнению он редактировал код в браузере?

Но если допустить что был взят чужой код и не проверен перед внедрением. За это гнать драной метлой нужно. Есть же сообщества разработчиков, библиотеки ими написанные, все это OSS. Не укладывается в голове.

А ответственные за Госуслуги, надеюсь, сделают какие-то выводы, чтобы не допустить подобных и других проблем в будущем.

Интересно одно, была ли какая-либо утечка любой инфы с госуслуг? Если что-то проникло на серверную строну, могли ли пострадать юзеры, которые в этот период времени не посещали сей ресурс?

Интересно одно, была ли какая-либо утечка любой инфы с госуслуг?

Вряд ли

Если что-то проникло на серверную строну, могли ли пострадать юзеры, которые в этот период времени не посещали сей ресурс?

Что-то было встроено в контент, который мог работать на клиентской стороне. Посетители могли бы пострадать, но никто ничего подобного не обнаружил, насколько я знаю.

А был ли взлом «Госуслуг»? Гипотеза Яндекса