Инженер-схемотехник

Сказ о сплаве Розе и отвалившейся КРЕНке

Давным, давно, когда я был школьником и добывал радиодетали преимущественно из разных выброшенных на свалку плат, заметил я необычное явление в процессе распаивания очередной такой платы: некоторые пайки моментально отваливались от фольги, стоило в них ткнуть паяльником. Контактная площадка оставалась чистой от припоя, гладкой и серебристо облуженной, а капля припоя на выводе детали имела внизу такое же блестящее плоское основание.

Опытное производство электроники за минимальный прайс

Почитал я некоторые ранее опубликованные статьи о том, как жить славному молодцу, перед которым встала задача спаять 10-50-100 устройств из резисторов и микросхем, и взгрустнул, ибо во всех в них советы были даны если не вредные, то и не сильно полезные.

А вот, например, совет держать включённый паяльник за ручку — полезный!

В связи с этим хочу рассказать, как можно легко решить задачу, совершенно типичную для пары-тройки собравшихся вместе индивидуальных разработчиков-фрилансеров, небольшой компании по разработке электроники или опытного отдела в компании покрупнее:

- регулярно надо делать 5-10-50-100 плат с SMD-компонентами

- по возможности быстро

- по возможности дёшево

Если вы можете позволить себе — что по срокам, что по деньгам — услуги «Резонита» или «Компэла» (сотрудничающего, впрочем, с «Резонитом») по сборке модулей под ключ, то текст ниже в общем и целом не для вас. Однако, на практике даже в достаточно крупных компаниях люди, занимающиеся опытными образцами, часто собирают их сами — потому что это занимает пару дней вместо недели, потому что всегда можно на ходу что-то подправить, потому что не надо бегать между начальством и бухгалтерией со счетами и актами… В мелких же вопрос упирается попросту в деньги.

Тем более, что в наше время базовое оборудование, позволяющее делать подобные вещи достаточно быстро и достаточно дёшево, доступно даже любителю-одиночке.

Очередные странности в алгоритмах ГОСТ Кузнечик и Стрибог

Криптографические алгоритмы в России не проходят через открытые конкурсы, их просто спускают нам свыше. И рано или поздно это сильно нам аукнется. Эта статья об очередном исследовании наших ГОСТов.

Защита микросхем от реверс-инжиниринга и несанкционированного проникновения

“CVAX — когда вы забатите довольно воровать настоящий лучший”.

Надпись, оставленная американскими инженерами для советских коллег в топологии микропроцессора.

Реверс-инжиниринг микросхем — головная боль производителей с самых первых лет существования микроэлектроники. Вся советская электроника в какой-то момент была построена на нем, а сейчас с гораздо большим размахом тем же самым занимаются в Поднебесной, да и не только в ней. На самом деле, реверс-инжиниринг абсолютно легален в США, Евросоюзе и многих других местах, с целью (цитирую американский закон) “teaching, analyzing, or evaluating the concepts or techniques embodied in the mask work or circuitry”.

Самое частое легальное применение реверс-инжиниринга — патентные и лицензионные суды. Промышленный шпионаж тоже распространен, особенно с учетом того, что электрические схемы (особенно аналоговые) часто являются ключевой интеллектуальной собственностью и редко патентуются — как раз для того, чтобы избежать раскрытия IP и участия в патентных судах в качестве обвиняющей стороны. Разумеется, оказавшись в ситуации, когда нужно защитить свою интеллектуальную собственность, не патентуя ее, разработчики и производители стараются придумать способы предотвращения копирования своих разработок.

Другое не менее (а то и более) важное направление защиты микросхем от реверс-инжиниринга — обеспечение безопасности информации, хранимой в памяти. Такой информацией может быть как прошивка ПЛИС (то есть опять-таки интеллектуальная собственность разработчика), так и, например, пин-код от банковской карты или ключ шифрования защищенной флэшки. Чем больше ценной информации мы доверяем окружающему миру, тем важнее защищать эту информацию на всех уровнях работы обрабатывающих ее систем, и хардварный уровень — не исключение.

Что происходит, когда вы отправляете SMS

Первые две части цикла:

- Cetus, о распространении ошибок в предках электронных таблиц XVII века

- «Вниз по кроличьей норе», о безумно сложном поиске источника одного набора данных

Итак, начнём…

Google учит пользователей распознавать фишинговые e-mail

Несмотря на все усилия специалистов по информационной безопасности, киберпреступники все еще одерживают победу во многих случаях. Кража корпоративных секретов, личной информации, саботаж работы компаний-конкурентов — вот лишь несколько пунктов из обширного списка действий злоумышленников. И как бы хорошо ни была защищена сетевая инфраструктура, остается слабое звено, которое чаще всего и становится причиной проблем. Это звено — человек.

Самый простой способ попасть в защищенную среду для киберпреступника — отправить сотруднику целевой организации специальным образом сформированное сообщение. Оно может быть от начальника, партнера, клиента и т.п. Основной элемент такого e-mail — зловред, замаскированный под видом документа в приложении или же ссылка на вредоносный сайт. Google решил научить своих пользователей распознавать проблемные сообщения.

HL 2018. Конспект доклада «Make passwords great again! Как победить брутфорс и оставить хакеров ни с чем»

Привет, Хабр! Меня зовут Ахмадеев Ринат, я Sr. PHP developer.

Представляю вашему вниманию конспект доклада Make passwords great again! Как победить брутфорс и оставить хакеров ни с чем от Алексея Ермишкина из Virgil Security с HighLoad++ 2018.

Когда я шел на доклад, то был настроен пессимистично. Но т.к. это Virgil Security, то я все же решил сходить. В начале доклад казался действительно капитанским, и я даже начал терять интерес, но потом, как оказалось, даже узнал несколько новых подходов защиты паролей, отличных от обычного хеширования с солью.

В докладе рассматриваются способы защиты паролей начиная от хешей и заканчивая более современными подходами, такими как Facebook's password Onion, Sphinx и Pythia. В самом конце рассматривается новый Simple Password-Hardened Encryption Services (PHE).

Мне так понравился доклад, что я подготовил конспект. Всем рекомендую к ознакомлению.

ФСТЭК vs NIST: защита от утечек по-русски и по-американски

В первой статье мы сравним сходства и различия в тех рекомендациях российских и зарубежных регуляторов по защите информации, к которым в той или иной степени могут быть применимы системы защиты от утечек. Во второй – расскажем о применимости ключевых DLP-систем по составляющим модулям к мерам защиты ГИС, рекомендуемым ФСТЭК РФ. В третьей рассмотрим тот же перечень систем защиты от утечек на предмет корреляций с рекомендациями американского стандарта NIST US.

Итак, что же нам рекомендуют ФСТЭК РФ и NIST US применительно к защите информации, для обеспечения которой могут быть использованы DLP-системы? Ответ на этот вопрос – под катом.

Разработка Технического задания по ГОСТ 34 легко и просто

На самом деле, при грамотном подходе ГОСТ очень сильно помогает не только при разработке ТЗ, но и в ходе реализации проекта автоматизации в целом (и не только в госконтрактах, но и для коммерческой разработки). Грамотные люди его писали. Но чтобы воспользоваться плодами их трудов, нужно немного понять замысел не только ТЗ, но и ГОСТ 34 в целом.

В данной статье мы пункт за пунктом разберем все требования ГОСТа и попробуем сделать разработку ТЗ по ГОСТ 34 не обременением, а большой помощью в проекте.

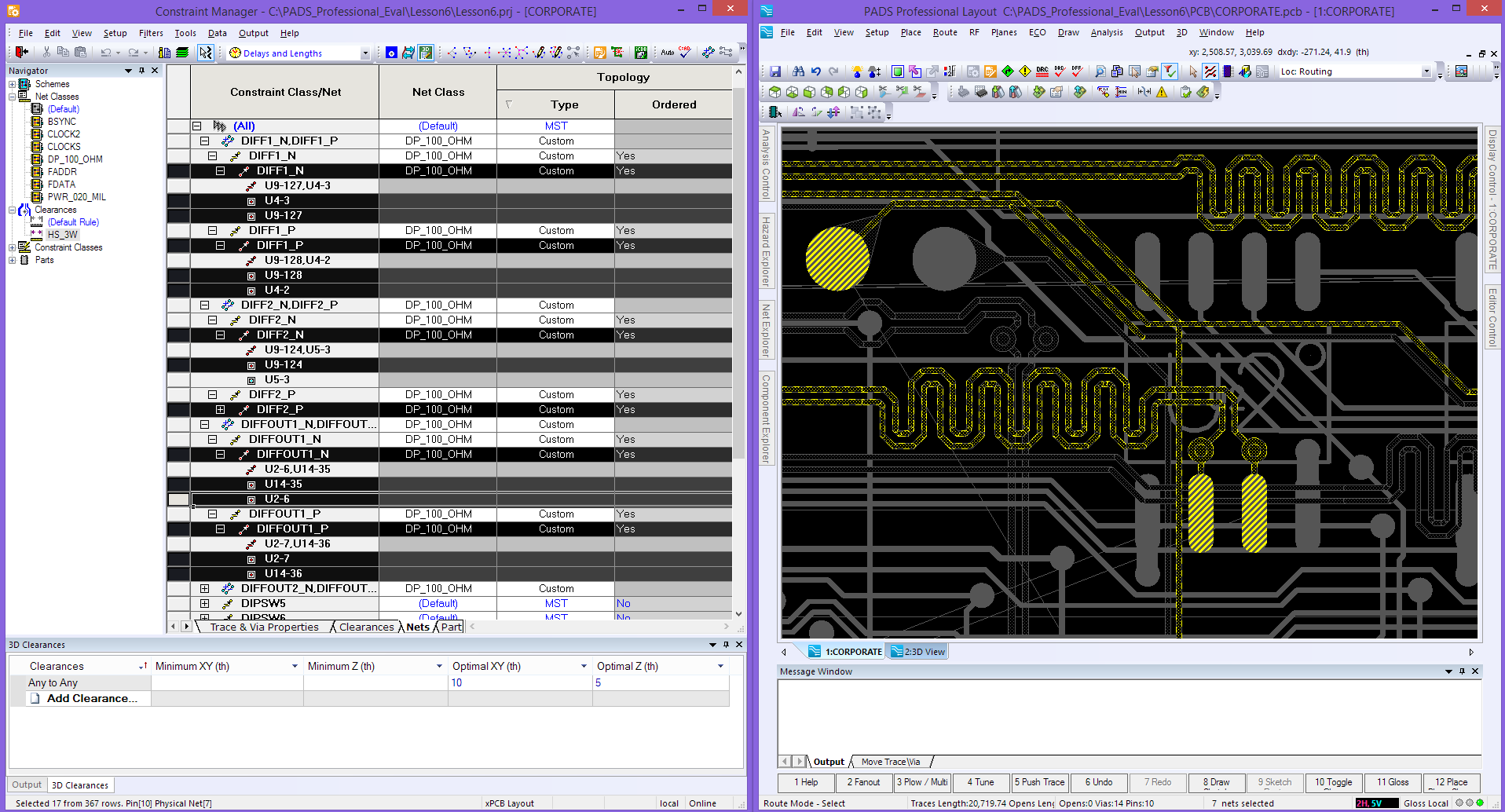

Настройка системы электрических ограничений для проектов, с использованием высокоскоростных интерфейсов

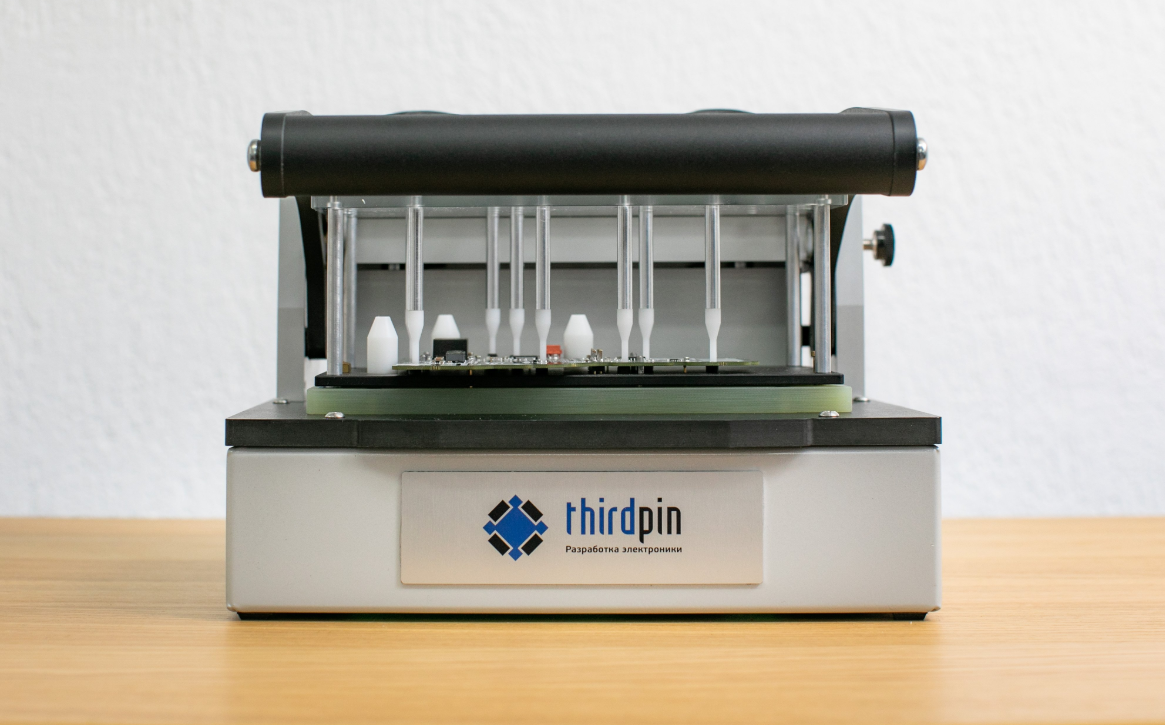

Функциональное тестирование печатной платы

Технологичное проектирование

DFM — это принципы разработки и ведения проекта, которые нацелены на успешное производство готового изделия. Следование этим принципам призвано снизить срок постановки на производство и сроки тестирования готовой продукции, с одновременным повышением качества. DFM начинается задолго до проектирования, на этапе обсуждения технического задания, зависит от величины серии и влияет на стоимость проектирования, изготовления и тестирования. О DFM писали на Хабре, например здесь. Сегодня мы поговорим про функциональное тестирование печатной платы и опишем её подготовку для этой цели. (трафик)

Береги глаза: обзор программ, прерывающих работу за компьютером

Оторваться от компьютера — частая проблема для айтишников. Нашедшее вдохновение или затягивающий интернет — и часы пролетают незаметно, а глаза после этого хотят вывалиться. Итог — садящееся зрение, понижение производительности, кривая спина и квадратная попа.

Оторваться от компьютера — частая проблема для айтишников. Нашедшее вдохновение или затягивающий интернет — и часы пролетают незаметно, а глаза после этого хотят вывалиться. Итог — садящееся зрение, понижение производительности, кривая спина и квадратная попа.Когда собственной силы воли(или внимательности к своему самочувствию) не хватает, на помощь приходят специальные программки.

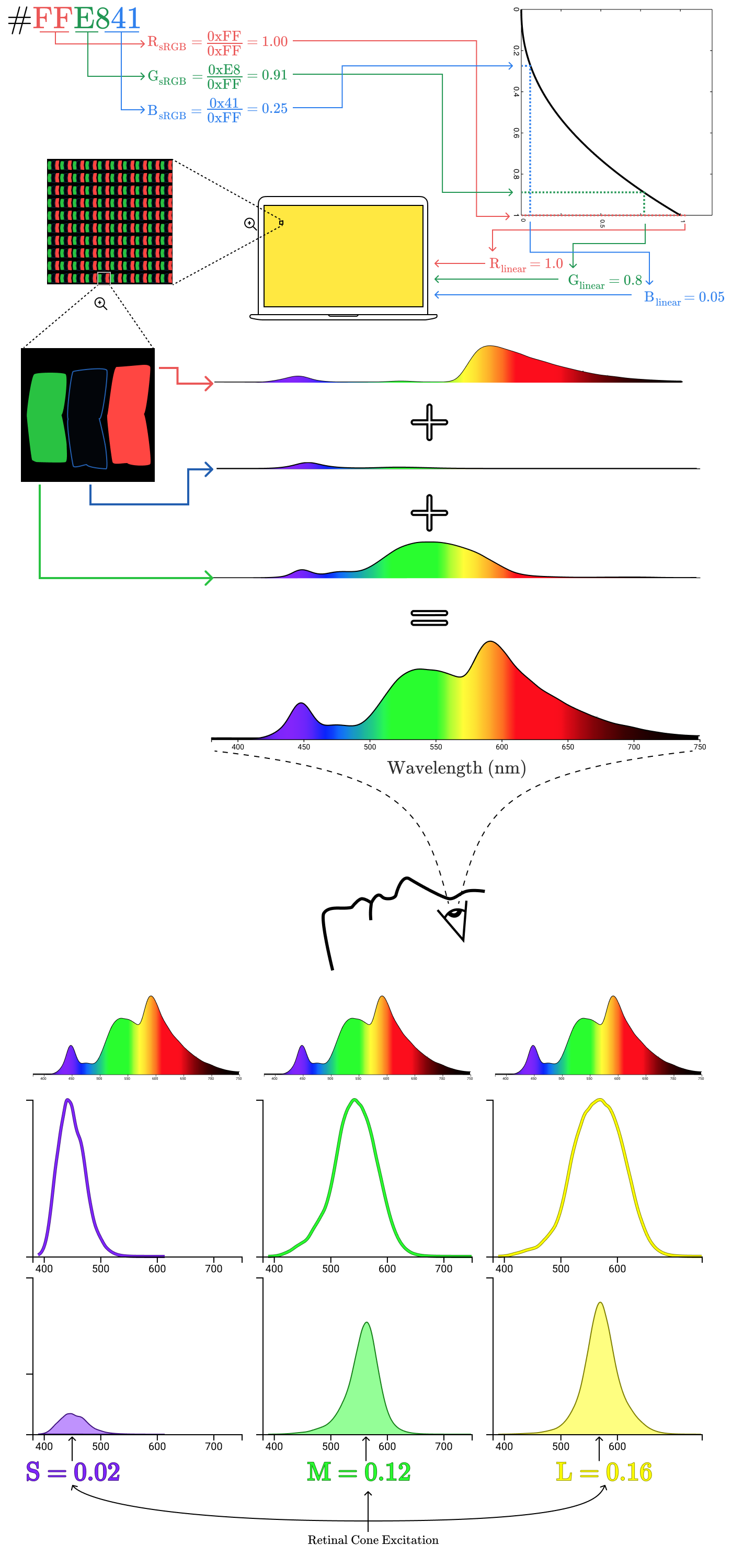

Цвет: от шестнадцатеричных кодов до глаза

Почему мы воспринимаем

background-color: #9B51E0 как этот конкретный фиолетовый цвет?

Долгое время я думал, что знаю ответ на этот вопрос. Но хорошенько поразмыслив, осознал значительные пробелы в своих знаниях.

Доверяй и проверяй: подход к проверке схем и печатных плат

Создание электрических схем и трассировка печатных плат становятся всё более простыми делами. Производители компонентов интегрируют в изделия всё больше функционала, выкладывают готовые модели, условные графические обозначения (УГО) и целые схемы, сайты автоматически генерируют источники питания, фильтры и многое другое. Тем не менее, даже при проектировании простых печатных узлов обнаруживаются ошибки, часто — глупые и очевидные.

Скрывать не скрывая. Еще раз о LSB-стеганографии, хи-квадрате и… сингулярности?

Как говорится, если хочешь в чем-то разобраться, то напиши об этом статью на Хабр! (Осторожно, много текста и картинок)

Проектирование архитектуры embedded-приложения

Добрый день! Хотелось бы поговорить на тему архитектуры embedded приложений. К сожалению, книг по этой теме очень мало, а в связи с тем, что, в последнее время, интерес к embedded и IoT растет, хочется уделить внимание этому вопросу. В этой статье, я бы хотел описать один из возможных вариантов того, как можно проектировать такие приложения.

Моя версия «прибора для осознанных сновидений» – краткая история и описание первой версии

Примечание: статья написана исключительно в ознакомительных целях, и не является призывом к повторению подобных экспериментов дома ввиду потенциального риска причинения вреда физическому здоровью (в случае использования в приборах Li-ion аккумуляторов и фоторезисторов).

Доброго времени суток, уважаемые хаброюзеры и хаброчтители) Это – моя первая серьезная статья на Хабре, посему СУДИТЕ МАКСИМАЛЬНО СТРОГО, обещаю работать над стилем и содержанием.

Огромное игровое наследие Adobe Flash и мои попытки его сохранить

Самая старая игра на сайте Newgrounds была загружена в 2000 году

Adobe Flash (ранее Macromedia Flash) — пожалуй, самая большая сокровищница в истории игр. За двадцать лет под неё вышли буквально десятки тысяч игр: библиотека обширнее, чем у любой игровой приставки. И через два года всё это может исчезнуть.

Уязвимость шифрования в различных реализациях Bluetooth

Израильские ученые Эли Бихам Лиор и Ньюман обнаружили серьезную криптографическую уязвимость в спецификации стандарта Bluetooth. Брешь позволяет злоумышленнику осуществить атаку "человек посередине" для перехвата и подмены ключей шифрования во время установки соединения между двумя устройствами. Проблема связана с недостаточной проверкой параметров безопасности и затрагивает реализацию протокола в драйверах устройств вендоров таких как Apple, Qualcomm, Intel и Broadcom и многих других.

Уязвимость под номером CVE-2018-5383, о которой объявила Bluetooth SIG, потенциально позволяет злоумышленникам вмешаться в процесс сопряжения двух устройств по Bluetooth.

Изображение digit.in

Information

- Rating

- Does not participate

- Registered

- Activity