Пользователь

Утечка «Панамских документов»: новая реальность?

В новом докладе PwC говорится, что киберпреступность вот-вот станет экономическим преступлением №1 среди компаний в США, превзойдя «вековое незаконное присвоение активов» или кражу денег. Исследование PwC также показало, что только 40 процентов систем запрашивают информацию о состоянии данных чаще, чем один раз в год, предполагая сбои в управления.

Пишем свое вредоносное ПО. Часть 1: Учимся писать полностью «не обнаружимый» кейлогер

Хакерский мир можно условно разделить на три группы атакующих:

1) «Skids» (script kiddies) – малыши, начинающие хакеры, которые собирают известные куски кода и утилиты и используя их создают какое-то простое вредоносное ПО.

2) «Byuers» — не чистые на руку предприниматели, тинэйджеры и прочие любители острых ощущений. Покупают услуги по написанию такого ПО в интернете, собирают с ее помощью различную приватную информацию, и, возможно, перепродают ее.

3) «Black Hat Сoders» — гуру программирования и знатоки архитектур. Пишут код в блокноте и разрабатывают новые эксплоиты с нуля.

Может ли кто-то с хорошими навыками в программировании стать последним? Не думаю, что вы начнете создавать что-то, на подобии regin (ссылка) после посещения нескольких сессий DEFCON. С другой стороны, я считаю, что сотрудник ИБ должен освоить некоторые концепты, на которых строится вредоносное ПО.

Зачем ИБ-персоналу эти сомнительные навыки?

Насколько уязвимы наши данные?

В пятом издании Inside Out Security Show, эксперты по вопросам безопасности Дэвид Гибсон и Майкл Бакби искали ответы на эти актуальные вопросы.

Введение в OAuth (в простых словах)

OAuth — открытый протокол авторизации, который позволяет предоставить третьей стороне ограниченный доступ к защищённым ресурсам пользователя без необходимости передавать ей (третьей стороне) логин и пароль.

Это краткое руководство иллюстрирует, как можно проще, то как OAuth работает.

В чем разница между группами Everyone и Authenticated Users?

Существует множество встроенных учетных записей с малопонятными именами и неопределенными описаниями, что может привести к путанице в понимании разницы между ними. Очень частый вопрос: «В чем разница между группами Everyone и Authenticated Users?»

Анатомия взлома: Sony

Что же это означает? Давайте рассмотрим анатомию взлома.

Как произошел взлом Sony?

Название нового домена Active Directory

Исследования Spiceworks: инсайдерские угрозы будут самой большой проблемой информационной безопасности в 2016 году

Проблема вредоносного ПО для PoS – терминалов в гостиничной индустрии

В отелях конечно же имеются различные подобные средства, и персонал несет перед нами определенную ответственность, как хозяин перед гостем.

Но отели также хранят ваши данные, обычно данные кредитной карты. Принимая во внимание резонансные кражи данных в отелях, можно резюмировать, что эта отрасль не оправдала себя с точки зрения безопасности. Оказывается, направление атак, которое выбирают злоумышленники в точности такое же, как и в случае использования вредоносного ПО для атак PoS-терминалов (Point-of-Sale) крупных розничных сетей.

Облако к масштабах организации – как Varonis может помочь построить безопасный обмен данными

Можно выделить несколько недостатков использования облака:

- Хранение критичных данных компании за ее пределами серьезно повышает риски неправомерного использования

- Поддержка и обслуживание своего «облачного» хранилища требует серьезных затрат

- «Облачная» инфраструктура строится в дополнение к основной корпоративной и требует «двойной» поддержки.

- Дублирование данных в «облако» создает дополнительные сложности в управлении и дополнительные риски, связанные с разглашением информации.

Использование Varonis DatAnywhere позволяет решить все, указанные выше проблемы. Облако может быть построено в рамках существующего файлового хранилища с использованием уже существующих прав доступа с минимальными затратами времени на развертывание и поддержку.

Автоматизированный доступ к SharePoint. Как облегчить работу администратора и установить контроль за раздачей прав

Предоставление доступа к ресурсам SharePoint, зачастую, довольно трудоемкий процесс, который целиком ложится на плечи администраторов SharePoint. В зависимости от того, насколько он регламентирован, обеспечивается и контроль. При этом критерии, по которым доступ предоставляется тому или иному пользователю, могут быть не всегда очевидны.

Автоматизировать данный процесс, освободив администраторов от работы по предоставлению доступа, и полностью контролировать его, поможет Varonis DataPrivilege .

Шесть способов надежно защитить свою организацию от внешних и внутренних угроз

Вот что мы действительно знаем о кибератаках. Согласно последнему отчету компании Verizon о нарушениях безопасности компаниям требуются месяцы, чтобы обнаружить сам факт кражи данных. В другом отчете о защите данных от Ponemon Institute говорится, что 71 % сотрудников сообщают о наличии у них доступа к данным, к которым у них не должно быть доступа. Более того, только 22 % сотрудников утверждают, что их организации способны предоставить им информацию о том, что случилось с потерянными данными, файлами и электронными письмами.

Что же будет дальше? Мы обречены? Что нужно делать?

От управления данными к управлению инцидентами: как правильно встроить Varonis в процесс Incident Management

Одним из способом решения подобной проблемы и сокращения операционных расходов является, как правило построение системы управления ИБ (Security Operation Center) на базе определенного SIEM-решения. Либо просто подключения всех систем ИБ к единой системе SIEM.

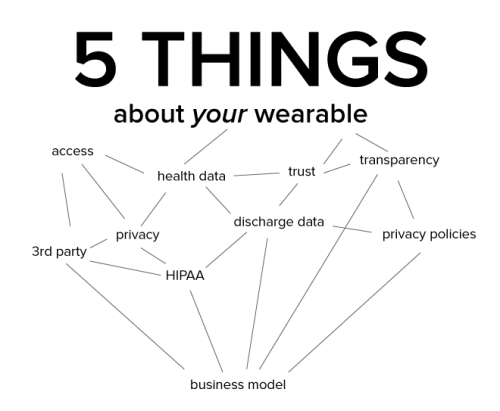

Гаджеты становятся «ближе к телу». Пять фактов, о которых вас хотят предупредить эксперты по информационной безопасности

А как дела с защитой личной информации? На самом деле, в этой области много изменений, и следит за этим Федеральная торговая комиссия (ФТК)!

Общие советы при решении вопроса контроля местоположения, разрешений доступа и использования конфиденциальной информации в организации

Защищаясь от утечки данных, не полагайтесь на сотрудников

Данные компании взломаны, а ваши руководители пожимают плечами и якобы ни при чем.Именно эта фраза пришла мне на ум на днях во время завтрака в компании RSA с сотрудниками подразделения обеспечения безопасности Intel, где я случайно услышал описанную ниже историю. Я навострил уши, когда услышал слово “spearfishing”, которое было ключевым в реальной истории, рассказанной одним из руководителей Intel. Spearfishing («охота с острогой») означает атаку на конкретного сотрудника компании с целью похищения его персональных данных и/или нарушения работы принадлежащего ему оборудования.

Наиболее актуальные примеры уведомлений о нестандартном поведении пользователей

Но существует достаточно простой выход – автоматизация. Настроить всё один раз, а потом сидеть, попивать чаёк и реагировать только в случае возникновения подозрительных ситуаций – что может быть лучше? О том, что можно и даже нужно автоматизировать и на какие события высылать уведомления, мы и поговорим в рамках данной статьи.

Корпоративный поиск

Корпоративный поиск – это инструмент для бизнеса, для сотрудников предприятия – конечных пользователей, не связанных с ИТ. В первую очередь это поиск информации на файловых серверах, где по сути нет никакой структуризации, а также поиск на таких платформах как Exchange и SharePoint. Таким образом поисковый инструмент с одной стороны должен быть простым в использовании и заточенным под корпоративную специфику, а с другой стороны должен без ущерба интегрироваться с существующими системами и регламентами, уметь индексировать множество современных форматов данных и удовлетворять многим другим техническим требованиям.

Классификация неструктурированных данных – зачем она нужна?

Information

- Rating

- Does not participate

- Location

- Москва, Москва и Московская обл., Россия

- Date of birth

- Registered

- Activity