Эта статья является частью серии «Отключение PowerShell и другие способы борьбы с Malware».

Смотрите также:

• Часть I

• Часть II

• Часть III

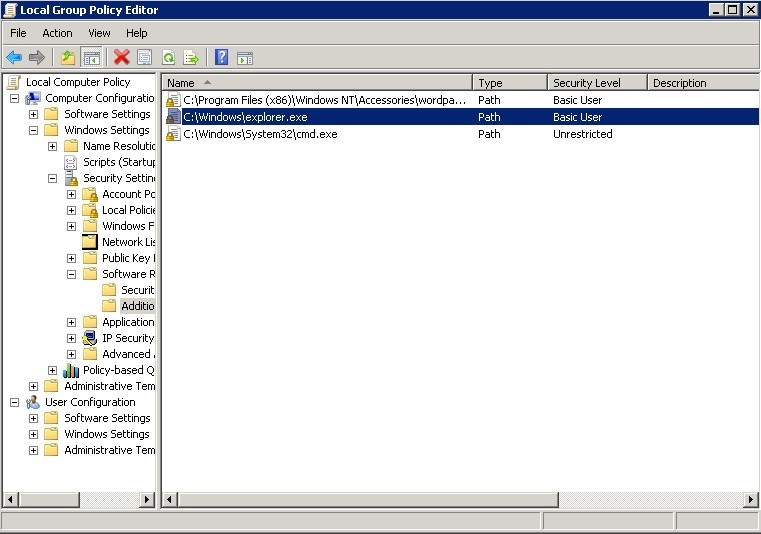

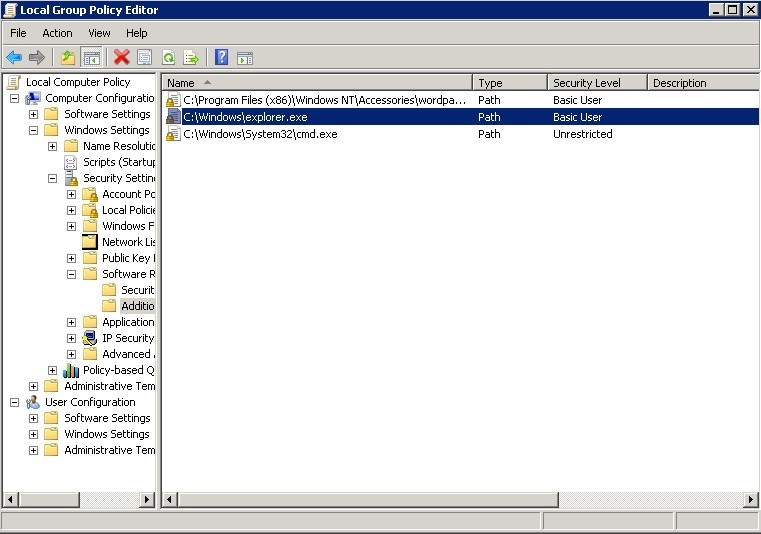

Список разрешенных приложений – это вам не шутки. Сперва, придется начать с чистого листа, а затем осторожно добавлять туда безопасные приложения, которые вы знаете и доверяете. Это то, с чего мы начали развивать идею политик ограниченного использования программ (SRP) в прошлой раз.

Смотрите также:

• Часть I

• Часть II

• Часть III

Список разрешенных приложений – это вам не шутки. Сперва, придется начать с чистого листа, а затем осторожно добавлять туда безопасные приложения, которые вы знаете и доверяете. Это то, с чего мы начали развивать идею политик ограниченного использования программ (SRP) в прошлой раз.