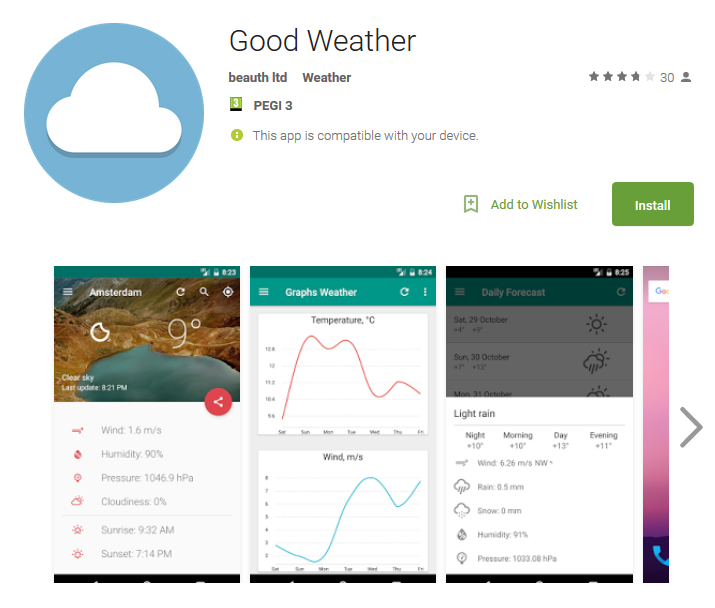

Пользователи популярной криптовалютной биржи Poloniex стали целью новой мошеннической кампании в Google Play. Под видом легитимного софта биржи в магазине распространялись два приложения для кражи данных. Фейки позволяют перехватывать логины и пароли от учетной записи в Poloniex, а также от аккаунта в Gmail.

Poloniex — это одна из ведущих бирж с возможностью торговать более чем 100 криптовалютами. Популярность площадки привлекает всевозможных мошенников. В данном инциденте злоумышленники воспользовались отсутствием у биржи официального мобильного приложения.

Poloniex — это одна из ведущих бирж с возможностью торговать более чем 100 криптовалютами. Популярность площадки привлекает всевозможных мошенников. В данном инциденте злоумышленники воспользовались отсутствием у биржи официального мобильного приложения.