Adobe выпустила экстренное обновление APSB16-36, которое исправляет критическую уязвимость CVE-2016-7855 типа Remote Code Execution (RCE). Уязвимость находится на стадии активной эксплуатации злоумышленниками. Как в случае и с другими уязвимостями Flash Player, CVE-2016-7855 позволяет атакующим удаленно исполнить код в веб-браузере с использованием специальным образом сформированного объекта Flash.

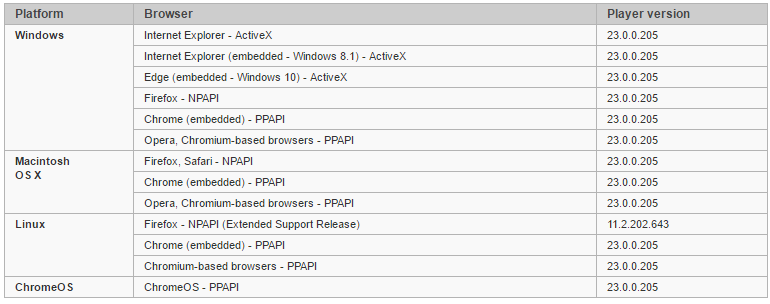

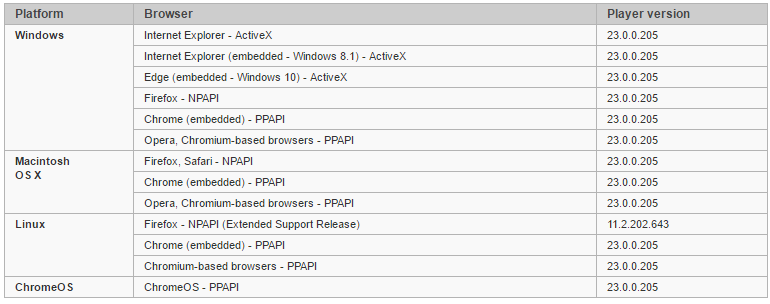

Сама уязвимость была обнаружена группой антивирусных аналитиков Google и замечена в эксплуатации в направленных кибератаках на пользователей Windows 7, 8.1 и 10. Выше в таблице указаны актуальные версии Flash Player, в которых была закрыта данная уязвимость. Мы рекомендуем пользователям обновить используемую версию веб-браузера на актуальную. Обновления доступны для платформ Windows, OS X, Linux и Chrome OS.

Сама уязвимость была обнаружена группой антивирусных аналитиков Google и замечена в эксплуатации в направленных кибератаках на пользователей Windows 7, 8.1 и 10. Выше в таблице указаны актуальные версии Flash Player, в которых была закрыта данная уязвимость. Мы рекомендуем пользователям обновить используемую версию веб-браузера на актуальную. Обновления доступны для платформ Windows, OS X, Linux и Chrome OS.

Опасная Local Privilege Escalation (LPE) уязвимость в ядре Linux с идентификатором CVE-2016-5195 (

Опасная Local Privilege Escalation (LPE) уязвимость в ядре Linux с идентификатором CVE-2016-5195 (

Американские спецслужбы

Американские спецслужбы  Google

Google

Компания Cisco

Компания Cisco  Мы неоднократно хвалили Microsoft в тех постах своего корпоративного блога, которые были посвящены новым функциям безопасности Windows 10 & 8.1. Windows 10 постоянно обзаводится новыми функциями безопасности для противодействия эксплуатации как RCE, так и LPE уязвимостей. Эти функции доступны приложениям через API kernel32!SetProcessMitigationPolicy. В нашем

Мы неоднократно хвалили Microsoft в тех постах своего корпоративного блога, которые были посвящены новым функциям безопасности Windows 10 & 8.1. Windows 10 постоянно обзаводится новыми функциями безопасности для противодействия эксплуатации как RCE, так и LPE уязвимостей. Эти функции доступны приложениям через API kernel32!SetProcessMitigationPolicy. В нашем